Password blacklisting. Perché è importante.

Password blacklisting. Perché è importante.

Le password sono ancora il metodo di autenticazione più diffuso utilizzato per garantire agli utenti l’accesso a risorse aziendali critiche. Secondo il rapporto sullo stato di autenticazione del 2017, oltre la metà delle aziende statunitensi utilizza solo password per proteggere la proprietà intellettuale e le informazioni finanziarie. Questo è problematico perché molti esperti non considerano più le password come una forma sicura di autenticazione. Non è che le password siano intrinsecamente cattive, ma molte persone tendono ad essere veramente cattive nell’utilizzarle.

Con il numero di siti Web e applicazioni che gli utenti visitano quotidianamente, spesso preferiscono creare password comuni e facili da ricordare. I criminali informatici si affidano a te e ai tuoi dipendenti per seguire questa cattiva abitudine. Possano così penetrare nella tua rete aziendale utilizzando attacchi sofisticati come i dictionary attacks.

Password blacklisting. Cos’è un dictionary attack?

In un dictionary attack, gli hacker cercano di ottenere le password utilizzando un file di dizionario composto da un enorme elenco di parole. Parole comuni del dizionario (es. Password), password con sostituzioni di caratteri (es. p @ ssw0rd) e password perse da violazioni dei dati. Con l’aumento delle perdite di password, gli hacker ora dispongono di un arsenale di password compromesse per eseguire efficacemente attacchi di dizionario.

Password blacklisting. AD domain password, è sufficiente?

Considerando l’importanza delle password, ci si aspetta che Active Directory abbia un forte meccanismo per proteggerle. Sfortunatamente, quel meccanismo – le impostazioni dei criteri di password del dominio – è al momento rudimentale. Anche con la complessità della password abilitata, gli utenti del dominio possono comunque utilizzare password comuni e vulnerabili. Ci sono buone probabilità che, mentre leggi questo, alcuni dipendenti utilizzino password che sono una combinazione del nome della tua azienda e del mese e dell’anno in cui hanno creato la password.

L’Istituto nazionale degli standard e della tecnologia, nelle sue linee guida sull’identità digitale, raccomanda di vietare le password note per essere comunemente utilizzate, previste o compromesse. Tuttavia, Active Directory non ha un meccanismo integrato per realizzare questo.

Password blacklisting. Come con ADSelfService Plus.

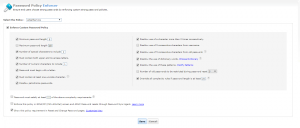

ManageEngine ADSelfService Plus consente di impedire agli utenti di scegliere password comuni che contengono parole del dizionario, schemi, parte del loro nome utente o vecchie password. La funzionalità del criterio di protezione della password supporta impostazioni di criteri password avanzate che non sono disponibili nel criterio password di Active Directory. Queste impostazioni includono una regola del dizionario e un controllo del modello insieme a tredici altre impostazioni. Applicando queste impostazioni, puoi assicurarti che gli utenti scelgano password sicure che gli aggressori non possono violare.

Fig. 1 – Password policy settings supportati da ADSelfService Plus

Password blacklisting. Come funziona.

La regola del dizionario consente di importare un dizionario contenente elenchi di password e password trapelate. Impedisce agli utenti di raccogliere password che corrispondono a un valore in quel dizionario. Puoi anche modificarlo per includere il tuo elenco di parole che desideri limitare. Non è possibile impostarlo e dimenticarlo quando si tratta delle policy sulle password dell’azienda. Le tecniche di attacco sono in continua evoluzione. In base al comportamento degli utenti e alle minacce, è necessario rivedere regolarmente la politica della password e aggiornarla secondo necessità. ADSelfService Plus può aiutarti a implementare controlli di criteri password efficaci in Active Directory, in modo da poter mantenere il livello di sicurezza desiderato.

Vuoi provare subito la versione demo gratuita di ADSelfService Plus? Puoi scaricarla dal nostro sito: http://www.manageengine.it/self-service-password/

Se invece vuoi informazioni di carattere tecnico o commerciale contatta gli specialisti Bludis allo 0643230077 o invia una e-mail a sales@bludis.it