USB flash drives. Sono a rischio?

USB flash drives. Sono a rischio?

Tutti utilizziamo unità USB tascabili per archiviare e trasferire dati. Li abbiamo anche persi innumerevoli volte. Le chiavette USB rappresentano una comodità necessaria accompagnata da rischi complessi e vari. Oltre alla perdita delle vere e proprie “pendrive”, come vengono anche chiamate, le aziende cadono preda di attacchi USB mirati, che sono abbastanza comuni. Secondo l’Industrial Cybersecurity USB Threat Report 2022 di Honeywell, le minacce progettate per exploit USB sono aumentate dal 37% al 52%. Anche adesso, nell’era del cloud, vengono eseguiti attacchi USB, come alcuni dei recenti eventi menzionati di seguito.

USB incidents.

Quelle unità dall’aspetto elegante hanno portato a massicce esposizioni e violazioni dei dati. L’attacco Stuxnet (2010) e l’attacco USB drop al Pentagono (2008) sono alcuni dei più grandi incidenti di sicurezza dei dati fino ad oggi. Alcuni recenti attacchi che coinvolgono USB includono:

- Malicious USBs mailed via US postal services.

- Raspberry Robin malware detected in Windows machines.

- Bug in USB software allowed hackers to add fake devices.

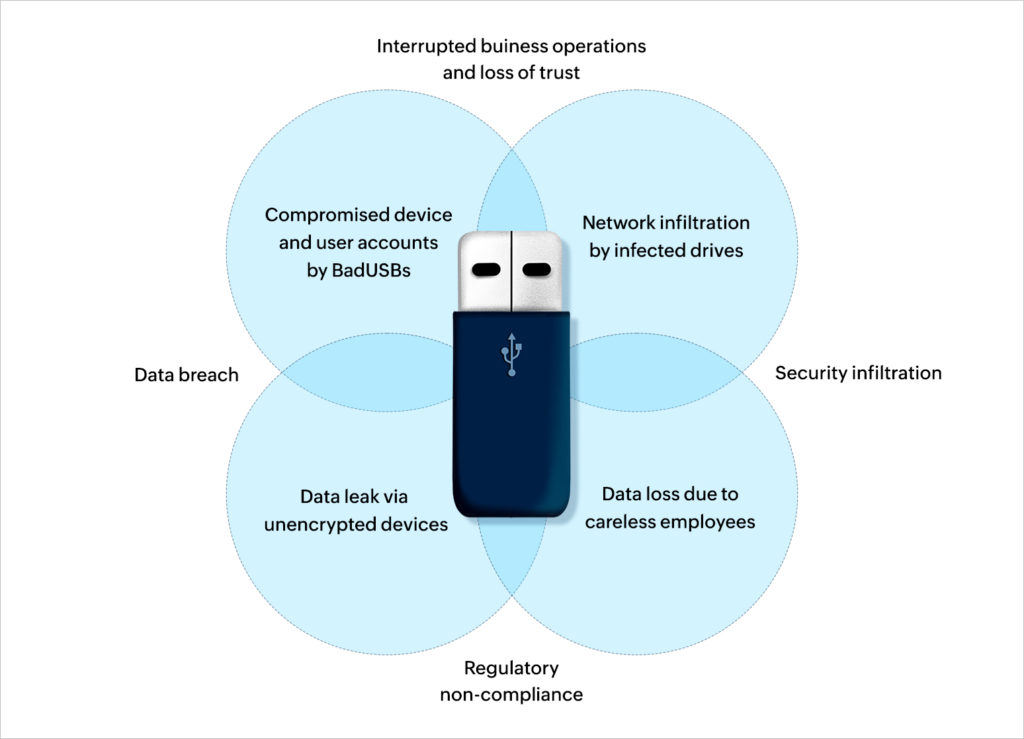

USB security risks. Come influiscono su una azienda?

Violazione dei dati.

Si verifica quando i dati vengono esposti a entità esterne, come quando i dati personali delle parti interessate vengono pubblicati sul dark web. Le conseguenze spesso sono disastrose.

Infiltrazione nella sicurezza.

Si verifica quando le reti e i dispositivi dell’azienda vengono lasciati esposti a entità esterne. È simile ai dispositivi falsi aggiunti dagli hacker nell’incidente USB menzionato in precedenza. Una violazione della sicurezza non implica necessariamente una violazione dei dati.

Implicazioni sulla conformità.

Gli standard normativi come il GDPR raccomandano la crittografia dei dati per impedire l’accesso ai dati rubati. Non rispettando le norme, si rischiano pesanti multe. Oltre a ciò, finirai per spendere ancora di più in consulenza legale e ripristinare i controlli di sicurezza dei dati.

Interruzione delle operazioni aziendali.

Quando gli hacker si appropriano indebitamente delle unità USB, vengono spese molte ore lavorative per identificare i dati esposti. Le unità USB possono essere utilizzate anche per fornire malware agli endpoint. Se gli endpoint sono infetti, non è possibile renderli operativi rapidamente. La risposta agli incident e la riparazione hanno una priorità più alta, causando tempi di inattività nelle operazioni aziendali.

USB threats.

Gli attacchi USB possono essere causati da entità sia interne che esterne. Nella maggior parte degli attacchi, gli hacker inducono con l’inganno i dipendenti o altre parti interessate a collegare USB dannose ai dispositivi aziendali. Tuttavia, anche gli insider con motivazioni finanziarie possono lanciare attacchi. I ricercatori di sicurezza in Israele hanno identificato fino a 29 diversi attacchi USB. In base all’autore della minaccia, gli attacchi USB possono essere classificati in diversi modi.

Attacchi USB perpetrati da hacker e addetti ai lavori.

Mirano a esporre dati organizzativi o manomettere le operazioni aziendali. I criminali informatici possono anche collaborare con addetti ai lavori utilizzando accordi monetari per lanciare un’infezione malware in una rete. Es. attacchi BadUSB e attacchi con paperelle di gomma.

Incidenti USB causati da dipendenti ignari.

I dipendenti negligenti che non seguono i protocolli di sicurezza spesso si vedono rubare le unità o perderle all’esterno dell’organizzazione. Es. L’attacco Stuxnet (2010) e l’attacco al Pentagono (2008) sono stati provocati da dipendenti che hanno collegato inavvertitamente unità sconosciute.

Almeno la metà degli incidenti legati alla sicurezza basati su USB possono essere prevenuti promuovendo la consapevolezza degli utenti e rafforzando i controlli di sicurezza sull’accesso USB. Invece di eliminare completamente l’utilizzo dell’USB, le organizzazioni devono implementare controlli migliori per l’uso sicuro dei dispositivi di archiviazione rimovibili.

USB-based attacks. Come prevenirli.

Un metodo infallibile per prevenire gli attacchi USB è vietare completamente i dispositivi portatili. Non è comunque pratico perché gli addetti ai lavori che cercano di sfruttare le lacune troveranno altri modi. I dipendenti disturbati potrebbero non aderire ai protocolli di sicurezza per mancanza di trasferimenti di dati più semplici. È in fase di sviluppo un numero crescente di strumenti per aiutare a imporre controlli severi sulle unità flash portatili. Si può tenere traccia dei file copiati su unità USB con strumenti di monitoraggio degli endpoint.

Lo strumento giusto!

ManageEngine DataSecurity Plus è una piattaforma unificata di visibilità e sicurezza dei dati per sviluppare solidi controlli di protezione dei dati. Puoi identificare chi ha effettuato l’accesso a un file durante gli orari non lavorativi o individuare azioni discutibili degli utenti su dispositivi multimediali rimovibili. Puoi anche:

- Scopri i dati sensibili nei tuoi file server e server SQL per proteggerli sufficientemente.

- Identifica gli accessi rischiosi ai file, comprese le modifiche ai file e l’attività di copia dei file.

- Tieni traccia di dove gli utenti hanno incollato i file, comprese le azioni in-USB.

- Consenti solo unità flash autorizzate utilizzando un elenco di dispositivi attendibili.

- Limitare gli utenti alla sola lettura dei file su unità multimediali USB.

- Blocca le azioni di copia di file locali o di rete da parte degli utenti.

- Blocca USB specifici, consenti solo l’accesso in lettura agli utenti

- Impedisci azioni di copia dei file.

Prova la versione demo: https://www.manageengine.it/data-security/ e contattaci per maggiori informazioni. Chiama lo 0643230077 o invia una e-mail a sales@bludis.it