Camfecting. Qualche consiglio.

Camfecting. Qualche consiglio. Questa settimana daremo qualche suggerimento per impedire agli hacker di accedere alla tua webcam a tua insaputa. Ti sei mai fermato a chiederti se q

Data Poisoning. Preveniamolo!

L’integrità dei dati è fondamentale in un’era in cui questi guidano l’innovazione e il processo decisionale. Il data poisoning, una minaccia informatica subdola e spesso ig

QR code. Gestiamo le minacce.

QR code. Gestiamo le minacce. Quanto spesso scansioni i QR code senza pensarci due volte? E se quella decisione potesse esporti a una minaccia nel panorama digitale? I QR code, abb

Emojis. Proteggi il tuo device.

Emojis. Proteggi il tuo device. Gli emoji sono un linguaggio ampiamente diffuso nel nostro mondo digitale. Queste minuscole icone che aggiungono colore e vita ai nostri messaggi so

Cyberattacks. Proteggi la tua azienda!

Cyberattacks. Proteggi la tua azienda! Le aziende stanno spostando le loro operazioni su un modello di lavoro remoto nel bel mezzo del blocco COVID-19. Ciò consente alle aziende d

PCI DSS. Sei Compliant?

PCI DSS. Sei Compliant? Nell’agosto 2019, i giornalisti si sono rivolti alla sede centrale di una compagnia di assicurazioni sulla ita Detroit a seguito di notizie preoccupan

Data Breach. Proteggi la tua azienda.

Data Breach. Proteggi la tua azienda. Data Breach. Le violazioni dei dati sono un incubo per ogni azienda. Non solo incidono sulla reputazione ma spesso finiscono per costare ingen

Mobile Security. Come garantirla.

Mobile Security. Come garantirla. La perdita del cellulare o tablet, non significa solo perdere foto personali ma spesso anche dati aziendali. Il semplice smarrimento di un disposi

Joker. Secure your Android devices!

Joker. Secure your Android devices! Gli esperti di sicurezza di Google hanno scoperto un nuovo spyware in 24 app del Play Store. Questo spyware ha anche le capacità del normale ma

NIST. Password guidelines.

NIST. Password guidelines. Le password sono la forma di autenticazione più diffusa in tutto il mondo. Sono la prima linea di difesa per sistemi, applicazioni e dati critici. Negli

Password spray attacks. Come proteggersi.

Password spray attacks. Come proteggersi. Si sente parlare di attacchi tradizionali basati sulle credenziali di Active Directory (AD) e applicazioni cloud, brute force attacks, dic

Two-factor authentication. Proteggi i tuoi dati!

Two-factor authentication. Proteggi i tuoi dati! Le password sono la prima linea di difesa per i tuoi dati da un hacker. Una decina di anni fa, una password da sola avrebbe potuto

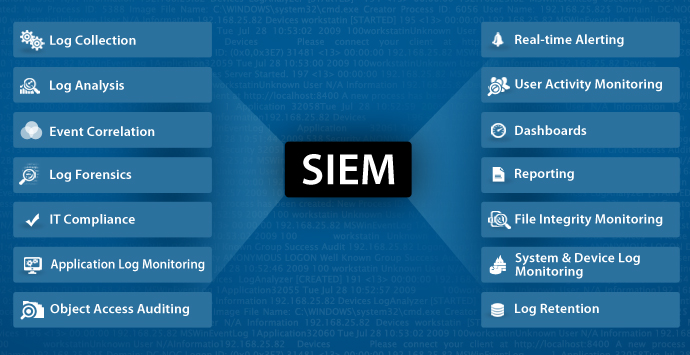

SIEM Solution. Perché sceglierla?

SIEM Solution. Perché sceglierla? Le minacce alla sicurezza sono in aumento e i metodi di attacco degli hacker stanno diventando sempre più sofisticati. Secondo un recente report

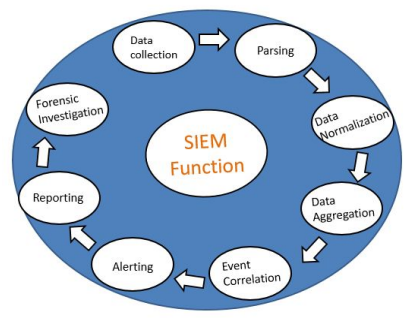

Event Correlation. La sua importanza nel SIEM.

Event Correlation. Iniziamo dalle basi. Le informazioni sulla sicurezza e event management (SIEM) aiutano a gestire e analizzare la grande quantità di informazioni dei log generat

Facebook. Attacchi phishing in agguato!

Dopo l’attacco di WannaCry e Petya all’inizio dell’anno, le minacce ransomware e malware si sono evolute per sfruttare vari sistemi operativi e applicazioni. Un buon