DORA. Cos’è e perchè è importante per le aziende.

DORA. Cos’è e perchè è importante per le aziende. Il Digital Operational Resilience Act (DORA) è un campanello d’allarme in materia di sicurezza specificamente rivolto

Dark web leaks. Sarai il prossimo bersaglio?

Dark web leaks. Sarai il prossimo bersaglio? Dark web leaks. Immagina questo scenario. Sei il responsabile IT di un’azienda di medie dimensioni. Hai letto di una grande azien

Log360. Thinking outside the logs.

Log360. Thinking outside the logs. Log360. Siamo entusiasti di annunciare l’evoluzione della nostra soluzione SIEM, Log360, in una piattaforma di sicurezza unificata. ManageE

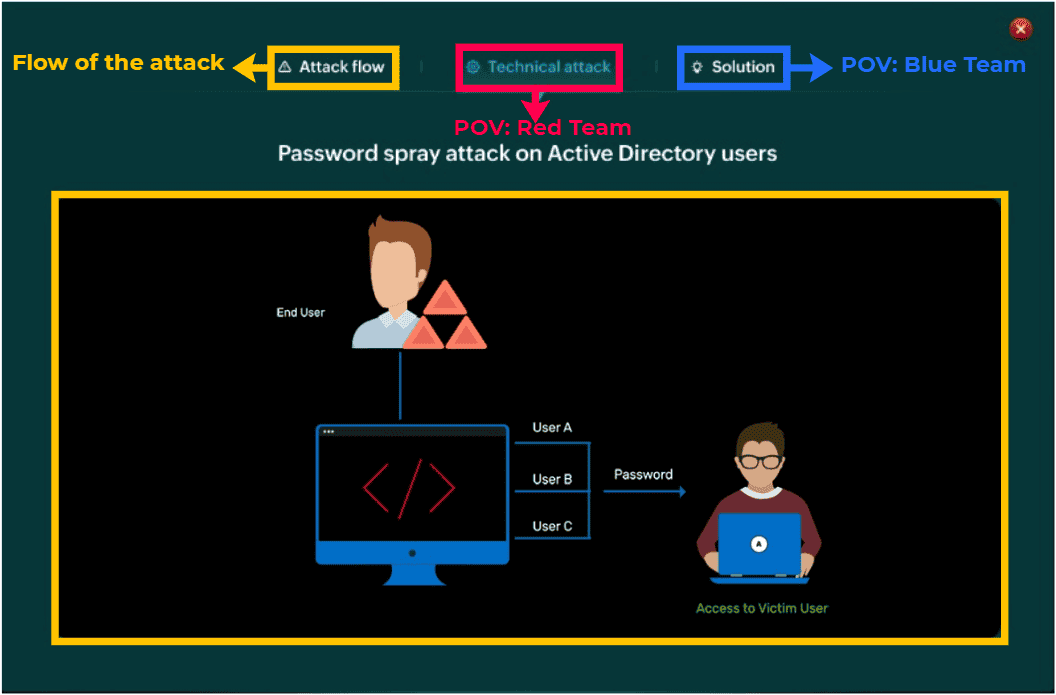

IT Security Under Attack. Come contrastare le minacce.

IT Security Under Attack. Come contrastare le minacce. IT Security Under Attack. Un dipendente controlla la posta in arrivo e nota un’e-mail dalle risorse umane con un oggett

Dark Web. Il ruolo del monitoraggio.

Dark Web. Il ruolo del monitoraggio. L’era digitale ha trasformato i settori. Con essa è arrivata una complessa rete di normative concepite per proteggere consumatori e azie

HIPAA compliance. Checklist for security managers.

HIPAA compliance. Checklist for security managers. HIPAA compliance. Il settore sanitario ha assistito a un continuo aumento sia della frequenza che del costo delle violazioni dei

Data poisoning. Come prevenirlo.

Data poisoning. Come prevenirlo. La quantità di dati generati e immessi nei sistemi di intelligenza artificiale è aumentata rapidamente negli ultimi anni. Gli hacker approfittano

SDLC. Come proteggerlo!

SDLC. Come proteggerlo! Nove aziende su 10 hanno rilevato rischi nella catena di fornitura del software negli ultimi 12 mesi. L’aumento del numero di dipendenze in una catena di

Cybersecurity KPI. Come monitorarli.

Cybersecurity KPI. Come monitorarli. È importante per i Chief Information Security Officer (CISO) tenere traccia di determinati parametri per valutare l’efficienza del propr

User identity. Come gestirla.

User identity. Come gestirla. In qualsiasi azienda, un utente può accedere a numerosi dispositivi e applicazioni. Non sempre però vcon lo stesso nome utente o le stesse credenzia

Cloud security. Do it better!

Cloud security. Do it better! La tecnologia cloud è un aspetto cruciale delle aziende moderne grazie alla sua scalabilità ed efficienza. È una scelta popolare per le aziende di

SOC. Improve it with Log360.

SOC. Improve with Log360. SOC. Gli attacchi informatici sono parte della nostra vita quotidiana. Dalla pandemia, gli attacchi sono aumentati di numero e sempre più mirati e sofist