IT Security Under Attack. Come contrastare le minacce.

IT Security Under Attack. Come contrastare le minacce.

IT Security Under Attack. Un dipendente controlla la posta in arrivo e nota un’e-mail dalle risorse umane con un oggetto preoccupante: “Buon anno! Cambiamenti strutturali in azienda per il 2025!” Sentendosi riluttante ma costretto, apre l’e-mail e trova un collegamento che chiede le credenziali di accesso. Si ferma, a disagio e apprensivo, ma la paura incombente di licenziamenti o declassamenti lo costringe a inserire le credenziali. Non sapeva che l’e-mail non proveniva dal team delle risorse umane. Nel momento in cui ha inserito i propri, gli autori delle minacce hanno ottenuto l’accesso alle sue credenziali aziendali. Poiché incident come questo si verificano di frequente, la nostra pagina IT Security Under Attack aiuta a diffondere la consapevolezza sugli attacchi alla sicurezza che affliggono l’attuale panorama IT insieme alle strategie di rilevamento per combatterli. Esaminiamo questi incidenti da una prospettiva bilaterale unica.

Attacker’s vie. Scopri come gli autori delle minacce eseguono i loro attacchi.

Security Admin’s View. Scopri come identificare gli indicatori di compromissione (IoC), rispondere rapidamente e mitigare le minacce utilizzando Log360, una soluzione SIEM unificata.

Dalla documentazione a un potente kit di strumenti di difesa.

Ciò che è iniziato come un’iniziativa interna per documentare tattiche, tecniche e procedure (TTP) degli attacchi si è ora evoluto in un manuale indispensabile per gli amministratori IT e i professionisti della sicurezza in tutto il mondo. La pagina IT Security Under Attack offre:

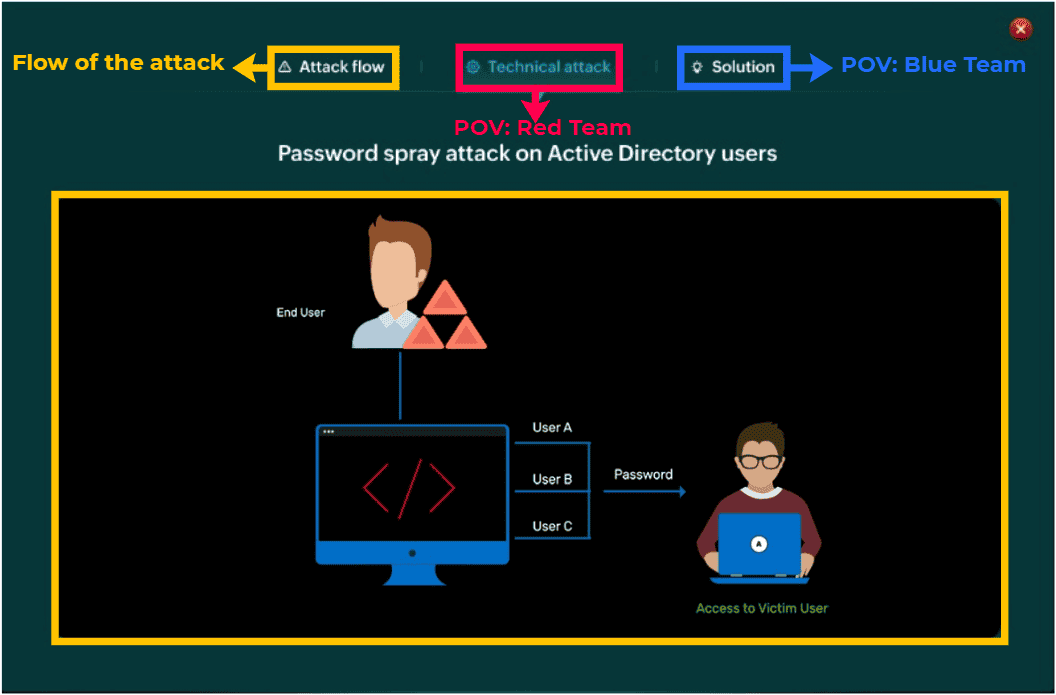

- Flussi di attacco visivi: Immagini dettagliate che decodificano l’anatomia di attacchi come password spraying, ransomware e altre minacce di rete diffuse.

- Dimostrazioni tecniche: Guarda simulazioni reali di questi attacchi in azione.

- Soluzioni comprovate: Scopri come Log360, la nostra piattaforma di sicurezza unificata, rileva e risponde a queste minacce.

Anatomia di un attacco: impara, guarda, agisci.

- Scopri le TTP che i criminali informatici usano per sfruttare le vulnerabilità.

- Guarda il Red Team dimostrare come le vulnerabilità possono essere sfruttate.

- Agisci con il Blue Team e usa Log360 per rilevare, rispondere e neutralizzare queste minacce per mantenere la tua rete sicura.

Perché Log360 è la tua arma segreta.

Quando i criminali informatici innovano, le tue difese devono superarli. ManageEngine Log360 fornisce alla tua azienda gli strumenti necessari per rimanere un passo avanti. Nel mondo della sicurezza informatica in rapida evoluzione di oggi, essere informati è la tua migliore difesa. Con Log360, non solo reagisci alle minacce, ma le previeni. Proteggi la tua azienda partire da oggi.

Prova la versione demo: https://www.manageengine.com/it/log-management/ e contattaci per maggiori informazioni. Chiama lo 0643230077 o invia una e-mail a sales@bludis.it