User identity. Come gestirla.

User identity. Come gestirla.

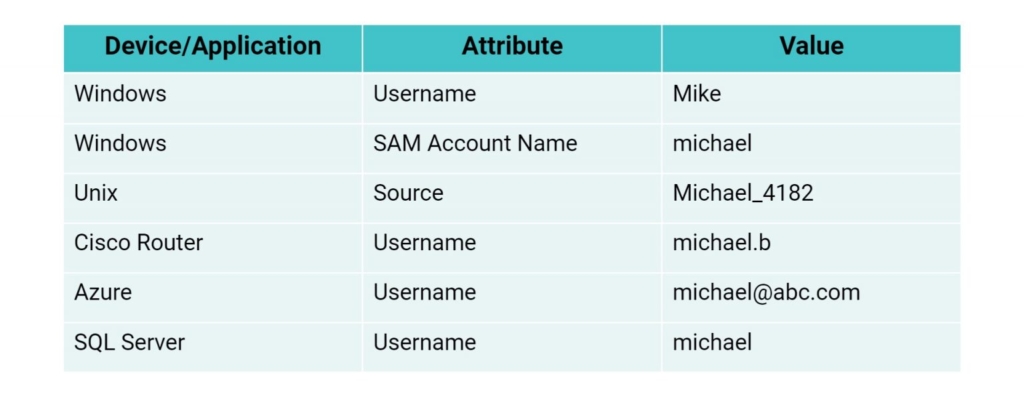

In qualsiasi azienda, un utente può accedere a numerosi dispositivi e applicazioni. Non sempre però vcon lo stesso nome utente o le stesse credenziali. I dispositivi e le applicazioni utilizzano registri utente specifici della piattaforma che sono distinti l’uno dall’altro. Le aziende possono finire per monitorare cinque identità utente da cinque dispositivi separatamente. In in realtà queste appartengono a un singolo utente. La tabella seguente mostra un utente che utilizza diverse identità utente per accedere e accedere a vari dispositivi e applicazioni.

È un enorme problema amministrativo che può facilmente tradursi in un problema di sicurezza. Questo perché durante il rilevamento delle anomalie, la tua soluzione di sicurezza potrebbe avere difficoltà ad attribuire le singole azioni tra le applicazioni come attività di un particolare utente.

Perché mappare.

La funzione di mappatura dell’identità utente (UIM) in Log360 UEBA collega tutti questi registri utente distinti con un registro di base come Active Directory. Ciò aiuterà Log360 UEBA a determinare l’attività di un singolo utente su più domini e a correlare queste attività per identificare le anomalie. Il successivo punteggio di rischio dell’utente diventa più accurato man mano che tutte le identità dell’utente nella rete vengono sincronizzate insieme.

Come vengono mappate le identità degli utenti?

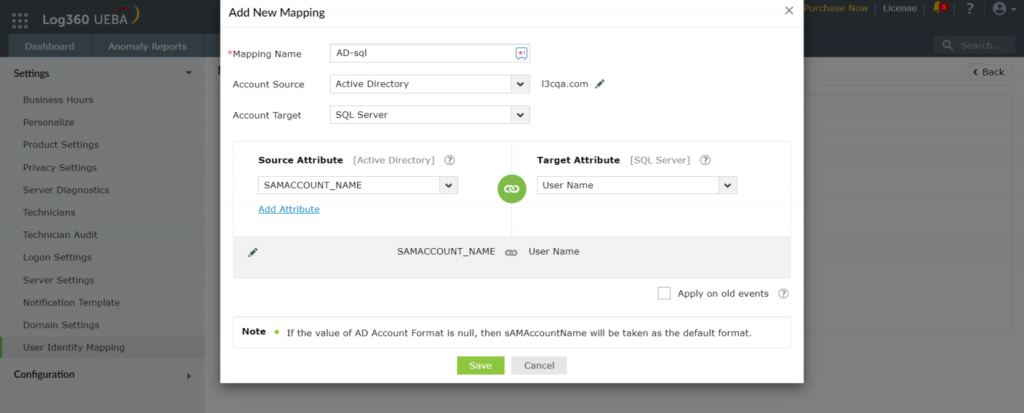

Gli utenti vengono mappati attraverso la rete utilizzando il proprio account AD come base o account di origine. Gli amministratori possono creare regole di mappatura. Specificare quale degli attributi di origine e degli attributi di destinazione dell’account utente deve corrispondere. L’attributo di origine è un valore dai dati AD dell’utente (ad es. SAMAccount_Name). L’attributo di destinazione può essere qualsiasi valore di campo nell’account di destinazione (ad esempio, il campo Nome utente del server SQL).

Log360.

Log360 UEBA cercherà quindi gli account utente SQL che soddisfano questi criteri e li assocerà all’account AD dell’utente. È possibile creare una mappatura con Windows come account di destinazione e specificando l’attributo di destinazione che sarà uguale all’attributo di origine (nome account SAM dell’account AD). Gli amministratori possono rivedere queste mappature identificate da Log360 UEBA e verificarle. I singoli account utente (Windows e SQL) sono quindi mappati con AD e tutte le anomalie associate all’utente attraverso le fonti possono essere visualizzate nella dashboard.

Mappatura dell’identità dell’utente in azione.

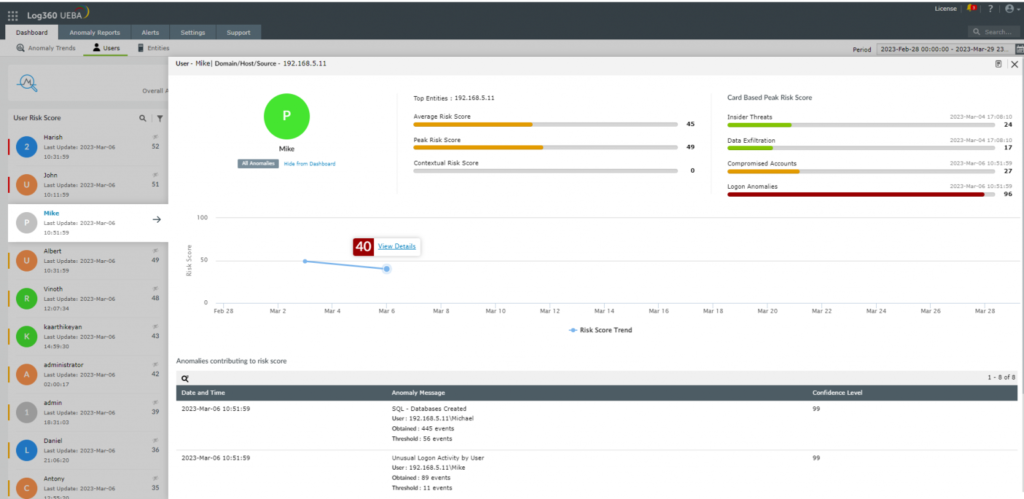

L’utente avrà una sola rappresentazione nel dashboard Punteggio di rischio utente una volta che tutti i suoi account, inclusi quelli di Windows, SQL Server e altre piattaforme, saranno mappati al suo account AD. La dashboard raccoglie tutte le anomalie tra le piattaforme e genera un punteggio di rischio appropriato per lui. La Figura 2 illustra il dashboard Punteggio di rischio utente insieme alle anomalie che contribuiscono dall’attività di Windows e SQL Server.

Prova subito la versione demo: https://www.manageengine.it/log-management/ e contattaci per maggiori informazioni. Invia una e-mail a sales@bludis.it o chiama lo 0643230077