Zero-day vulnerability. Il trend del 2024.

Zero-day vulnerability. Il trend del 2024.

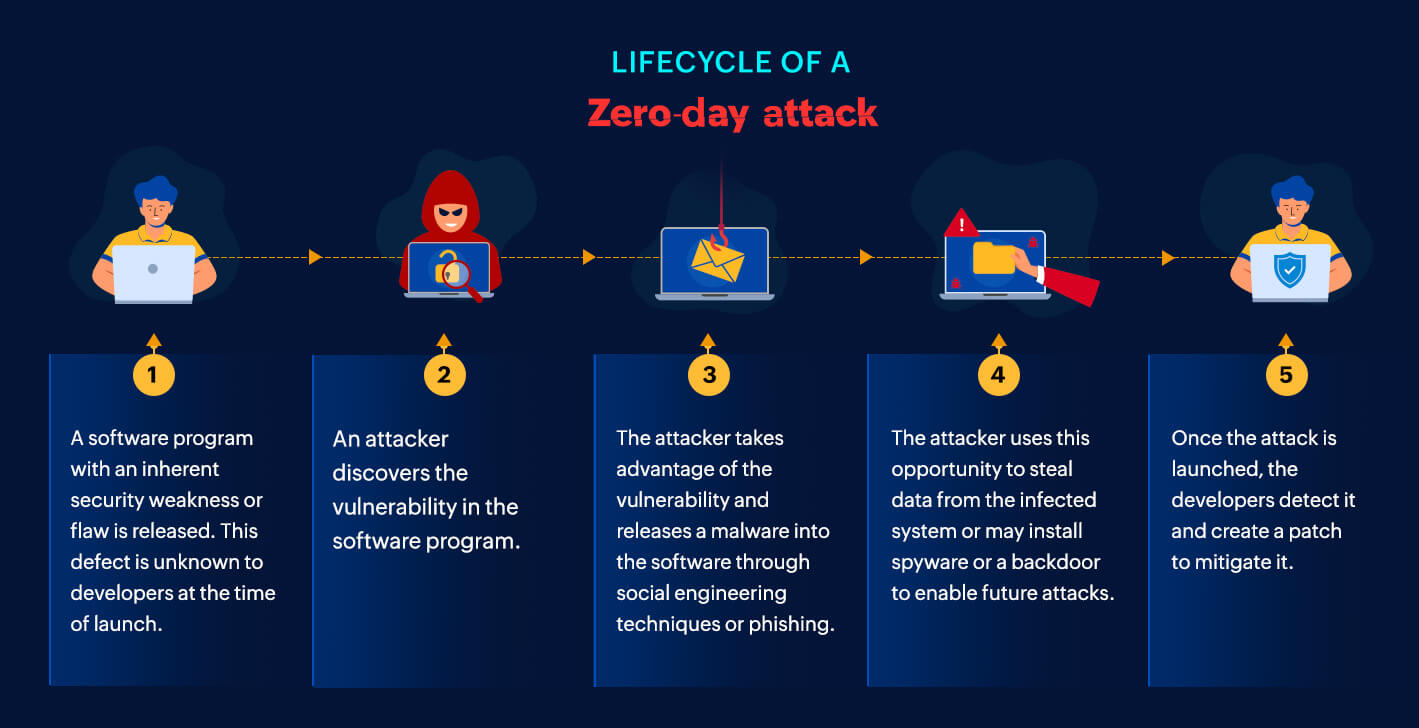

Zero-day vulnerability. Il 2024 ha visto un notevole aumento nella scoperta e nello sfruttamento delle vulnerabilità zero-day. Queste falle di sicurezza rappresentano una seria sfida per i team di sicurezza informatica. Gli aggressori possono sfruttarle prima che siano disponibili delle patch. Di conseguenza, le vulnerabilità zero-day sono diventate uno strumento di riferimento per i criminali informatici che mirano a infiltrarsi nelle reti aziendali. Tutte le vulnerabilità zero-day richiedano un’attenzione immediata. Alcune sono particolarmente degne di nota perché fanno luce su quali tecnologie e prodotti vengono presi di mira più frequentemente dagli attori malintenzionati. Queste tendenze non solo evidenziano le vulnerabilità critiche, ma rivelano anche le tattiche e le strategie in evoluzione che gli aggressori stanno utilizzando per compromettere dati sensibili e sistemi critici per l’azienda.

Cosa vedremo?

Approfondiremo il numero totale di vulnerabilità zero-day scoperte nel 2024, suddividendole in base ai principali fornitori e forniremo un grafico delle tendenze mese per mese per tracciare l’evoluzione di queste vulnerabilità. Esamineremo inoltre più da vicino le 10 vulnerabilità zero-day più impattanti dell’anno, analizzandone l’importanza, i modelli di sfruttamento e le conseguenze reali per le aziende.

Vendor breakdown.

Nel 2024 sono state segnalate circa 90 vulnerabilità zero-day. Ecco la ripartizione di queste vulnerabilità in base ai principali fornitori:

- 26 vulnerabilità da Microsoft

- 10 vulnerabilità da Google

Top 10 zero-day vulnerabilities 2024.

Concentriamoci ora sulle 10 vulnerabilità zero-day più impattanti dell’anno. Evidenziamo i componenti, gli ID CVE e i punteggi CVSS che hanno sollevato maggiori preoccupazioni.

Componente vulnerabile: FortiManager

CVE-ID: CVE-2024-47575

Punteggio CVSS: 9,8

Questa vulnerabilità ha consentito ad aggressori remoti di compromettere il sistema interessato a causa della mancanza di autenticazione nel demone fgfmd di FortiManager. Un aggressore remoto non autenticato potrebbe inviare richieste appositamente predisposte al sistema, eseguendo comandi arbitrari e ottenendo infine il pieno controllo del sistema.

Componente vulnerabile: Google Chrome

CVE-ID: CVE-2024-7971

Punteggio CVSS: 9,6

Un errore di confusione di tipo all’interno del motore V8 ha consentito ad aggressori remoti di eseguire codice arbitrario sul sistema di destinazione. Creando una pagina Web dannosa, gli aggressori potrebbero ingannare la vittima inducendola a visitarla, attivando l’errore di confusione di tipo ed eseguendo codice arbitrario.

Componente vulnerabile: Ivanti Cloud Services Appliance

CVE-ID: CVE-2024-8963

Punteggio CVSS: 9,4

Una vulnerabilità di directory traversal ha consentito ad aggressori remoti di sfruttare un errore di convalida dell’input durante l’elaborazione delle sequenze di directory traversal. Un aggressore non autenticato potrebbe inviare una richiesta HTTP appositamente creata e leggere file arbitrari sul sistema. Questa vulnerabilità potrebbe anche essere sfruttata insieme a #VU97119 (CVE-2024-8190) per ottenere l’esecuzione di codice remoto.

Componente vulnerabile: Palo Alto Networks Expedition

CVE-ID: CVE-2024-5910

Punteggio CVSS: 9,3

Una mancanza di autenticazione per una funzione critica in Palo Alto Networks Expedition ha consentito ad aggressori con accesso alla rete di assumere il controllo dell’account amministratore di Expedition.

Componente vulnerabile: SQL (Palo Alto Networks Expedition)

CVE-ID: CVE-2024-9465

Punteggio CVSS: 9,2

Una vulnerabilità di iniezione SQL in Palo Alto Networks Expedition ha consentito ad aggressori non autenticati di esporre i contenuti del database Expedition, inclusi dati sensibili come hash delle password, nomi utente, configurazioni dei dispositivi e chiavi API. Gli aggressori potrebbero anche creare e leggere file arbitrari sul sistema.

Componente vulnerabile: Windows

CVE-ID: CVE-2024-29988

Punteggio CVSS: 8,8

Questa vulnerabilità ha consentito a un aggressore remoto di compromettere il sistema sfruttando un’implementazione insufficiente della funzionalità Mark of the Web. Un file dannoso all’interno di un archivio potrebbe aggirare il rilevamento e la risposta dell’endpoint/il rilevamento e la risposta della rete e i prompt di Microsoft Windows SmartScreen, consentendo all’aggressore di compromettere il sistema.

Componente vulnerabile: Windows

CVE-ID: CVE-2024-49039

Punteggio CVSS: 8,8

Questa vulnerabilità ha consentito a un utente locale di aumentare i privilegi sul sistema. È derivata da un’autenticazione non corretta in Windows Task Scheduler, consentendo a un aggressore locale di eseguire un’applicazione appositamente creata con privilegi elevati.

Componente vulnerabile: Windows

CVE-ID: CVE-2024-30040

Punteggio CVSS: 8,8

Questa vulnerabilità ha consentito a un aggressore remoto di compromettere il sistema a causa di una convalida di input non corretta nella piattaforma MSHTML di Windows. Inducendo la vittima ad aprire o caricare un file appositamente creato, gli aggressori potevano aggirare le mitigazioni Object Linking and Embedding in Microsoft 365 e Office, eseguendo codice arbitrario sul sistema.

Componente vulnerabile: Google Chromium V8 Engine

CVE-ID: CVE-2024-5274

Punteggio CVSS: 8,8

Una mancata corrispondenza nei tipi di dati ha portato a questa vulnerabilità. Gli aggressori l’hanno sfruttata fornendo input che hanno attivato un’interpretazione errata dei dati, consentendo attacchi come l’esecuzione di codice arbitrario o l’accesso non autorizzato ai dati. L’impatto potrebbe variare dall’escalation dei privilegi alla perdita di dati o al diniego del servizio, a seconda del contesto.

Componente vulnerabile: .NET e Visual Studio

CVE-ID: CVE-2024-35264

Punteggio CVSS: 8,1

Questa vulnerabilità ha avuto un impatto significativo sulla riservatezza, l’integrità e la disponibilità. Era basata sulla rete, il che significa che un aggressore poteva sfruttarla da remoto senza alcuna interazione da parte dell’utente, attivando una condizione di utilizzo dopo la liberazione per compromettere il sistema.

L’aiuto di ManageEngine.

Nell’attuale panorama delle minacce in rapida evoluzione, proteggere l’azienda dalle vulnerabilità zero-day è fondamentale. Con ManageEngine Endpoint Central, Patch Manager Plus e Vulnerability Manager Plus, puoi gestire e mitigare in modo proattivo questi rischi prima che possano essere sfruttati. Queste tre soluzioni ti aiutano a:

- Garantire patch e aggiornamenti tempestivi.

- Identificare le vulnerabilità in tempo reale.

- Ridurre al minimo la superficie di attacco e il rischio di sfruttamento.

Sfrutta la potenza di questi strumenti per salvaguardare i tuoi sistemi, proteggere la tua rete e rimanere al passo con le minacce emergenti.

Approfondisci sulla nostra pagina https://www.manageengine.com/it/ e se hai necessità di maggiori informazioni contattaci. Chiama lo 0643230077 o invia una e-mail a sales@bludis.it