Prendi il controllo del tuo IT

ManageEngine rappresenta il software di gestione IT per tutte le tue esigenze di business

Ultime news

Le soluzioni ManageEngine

Enterprise Service Management

Identity e Access Management

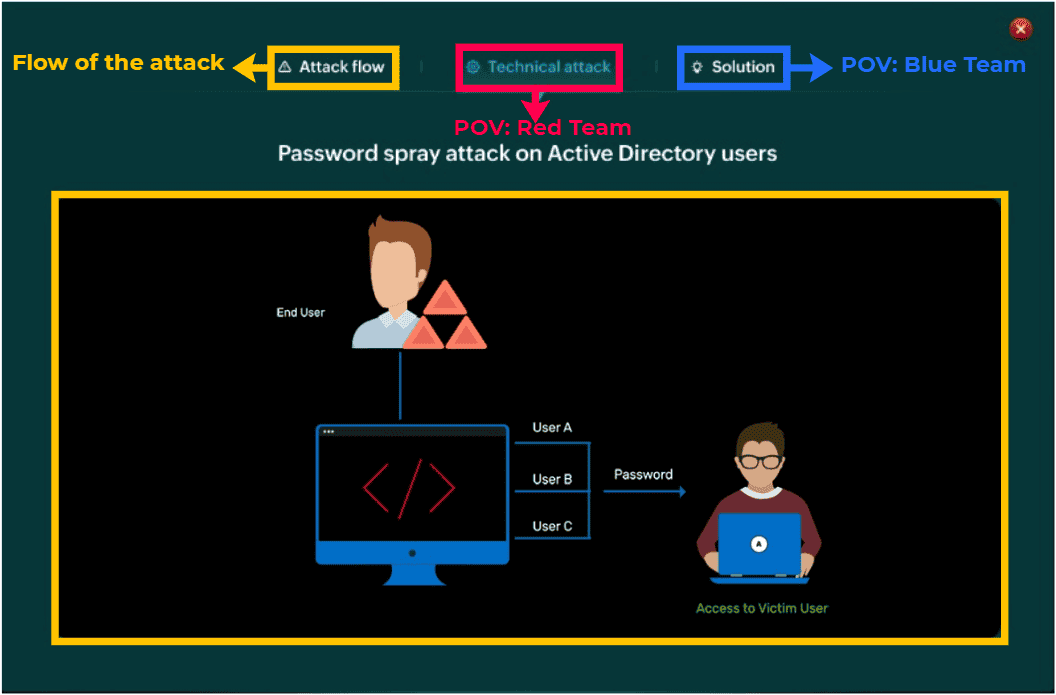

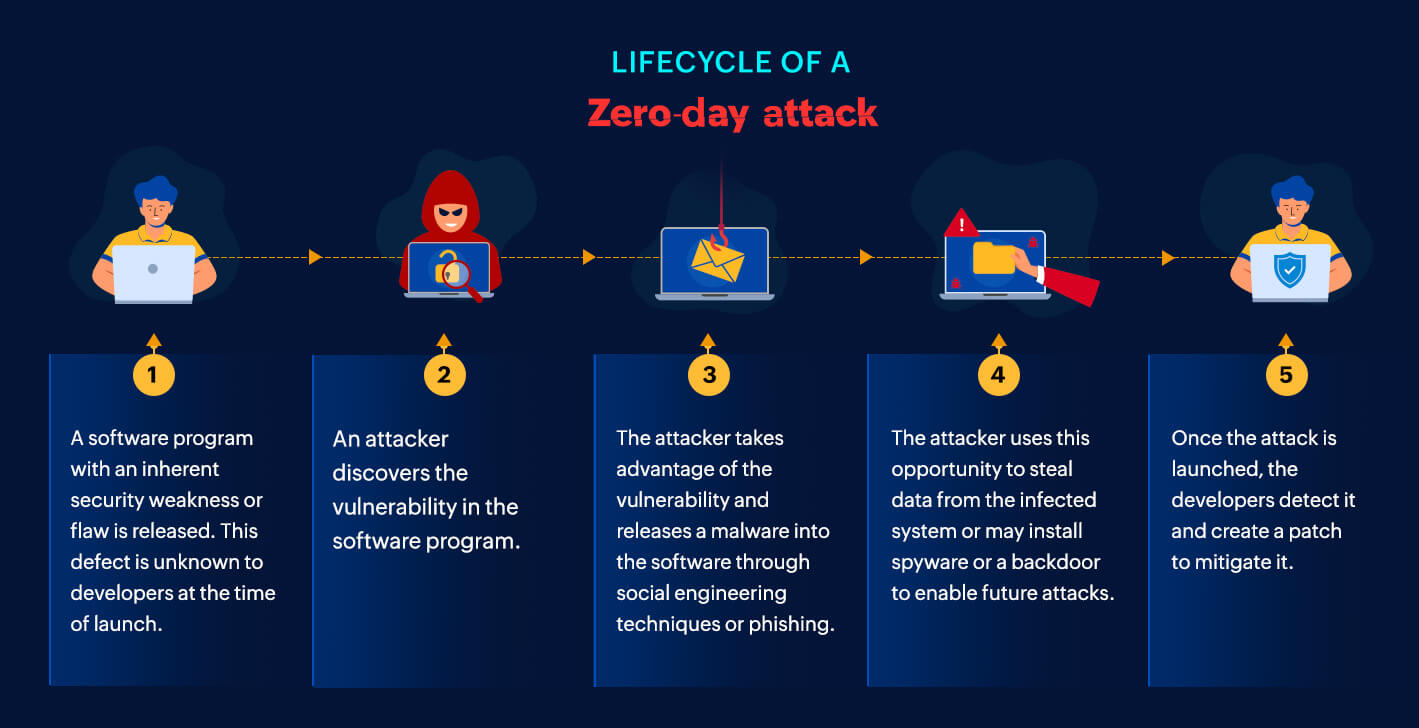

Security Information e Event Management

Gestione e sicurezza unificate degli Endpoint

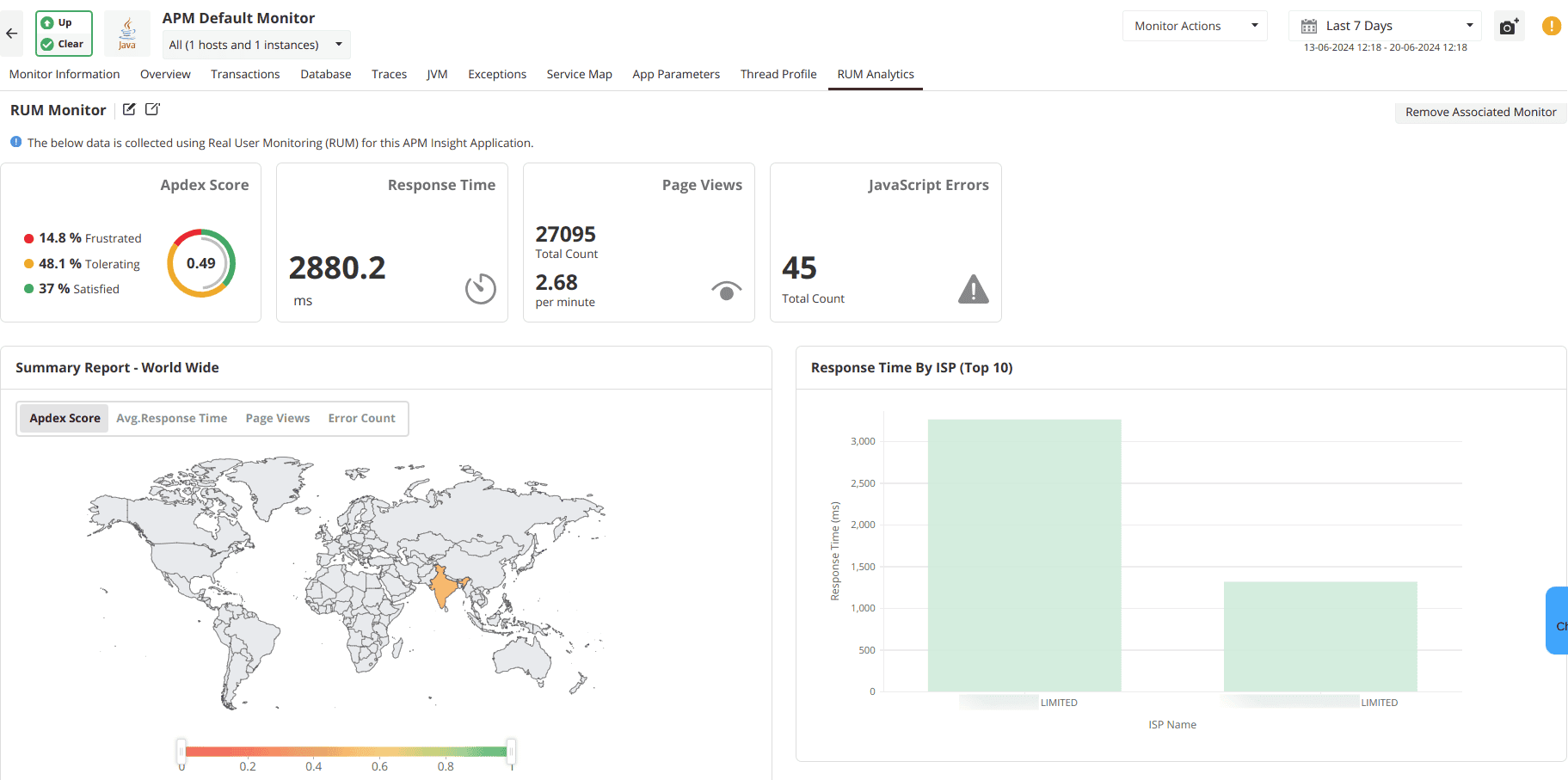

IT Operations Management

Analisi IT avanzate

Low Code App Development

Tutte le news