IT Security

ULTIMI ARTICOLI

- Log360. Centralizza la raccolta dei log.

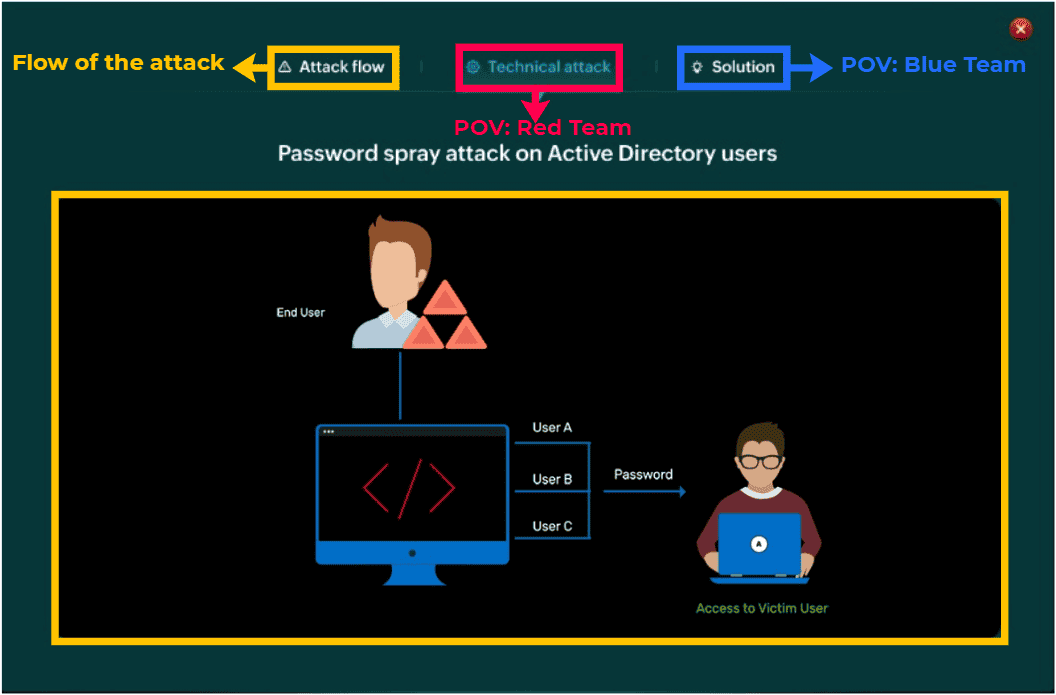

- dMSA abuse. Monitoriamolo con ADAudit Plus.

- Anycast. Come ci aiuta a gestire il traffico di rete?

- Se la password del Louvre è “Louvre”… come Password Manager Pro di ManageEngine trasforma vulnerabilità in sicurezza

- ManageEngine Challenger nel Gartner Magic Quadrant™ 2025 per il PAM!