AD360. Best Identity and Access Management Vendor.

AD360. Best Identity and Access Management Vendor. Siamo lieti di annunciare che ManageEngine ha ricevuto il premio Best Identity and Access Management Vendor of the Year Award per

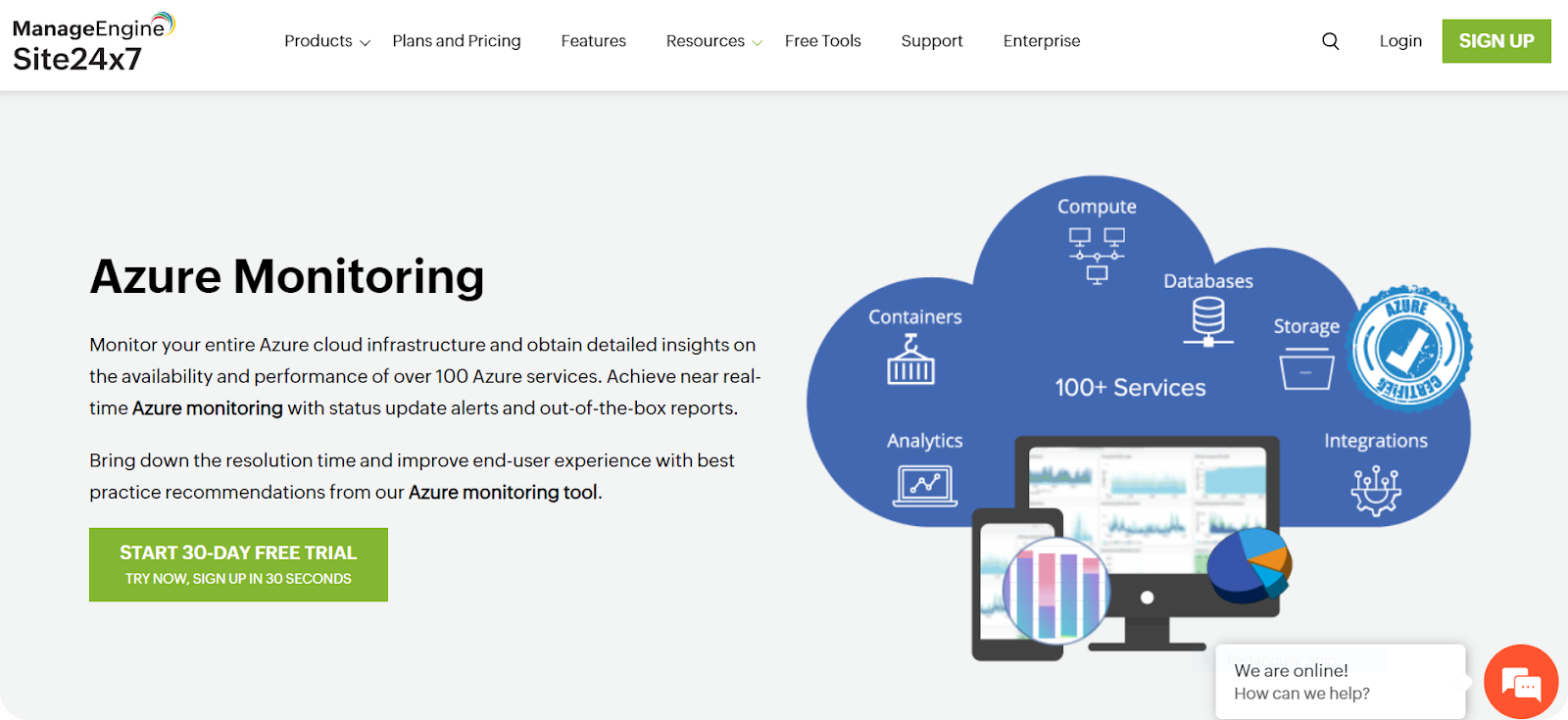

Monitoriamo Azure. L’aiuto di Applications Manager.

Monitoriamo Azure. L’aiuto di Applications Manager. Il monitoraggio di Azure comporta il monitoraggio e l’analisi dello stato e delle prestazioni dell’infrastruttura clou

Dark Web. Il ruolo del monitoraggio.

Dark Web. Il ruolo del monitoraggio. L’era digitale ha trasformato i settori. Con essa è arrivata una complessa rete di normative concepite per proteggere consumatori e azie

Sequoia 15.0. Deploying with Endpoint Central.

Sequoia 15.0. Deploying with Endpoint Central. Apple ha rilasciato il suo nuovo macOS Sequoia 15.0 il 16 settembre. ManageEngine è lieta di annunciare il supporto di questo nuovo

HIPAA compliance. Checklist for security managers.

HIPAA compliance. Checklist for security managers. HIPAA compliance. Il settore sanitario ha assistito a un continuo aumento sia della frequenza che del costo delle violazioni dei

CyberTech Europe 2024. ManageEngine c’è!

CyberTech Europe 2024. ManageEngine c’è! Anche quest’anno ManageEngine sarà presente al CyberTech Europe Conference 2024. Martedì 8 ottobre e mercoledì 9 ottobre 2024 (

Data classification. Successful DLP programs.

Data classification. Il modo in cui memorizziamo i dati ha subito un cambiamento radicale. Dai buoni vecchi floppy disk alle odierne soluzioni di archiviazione cloud. Il progresso

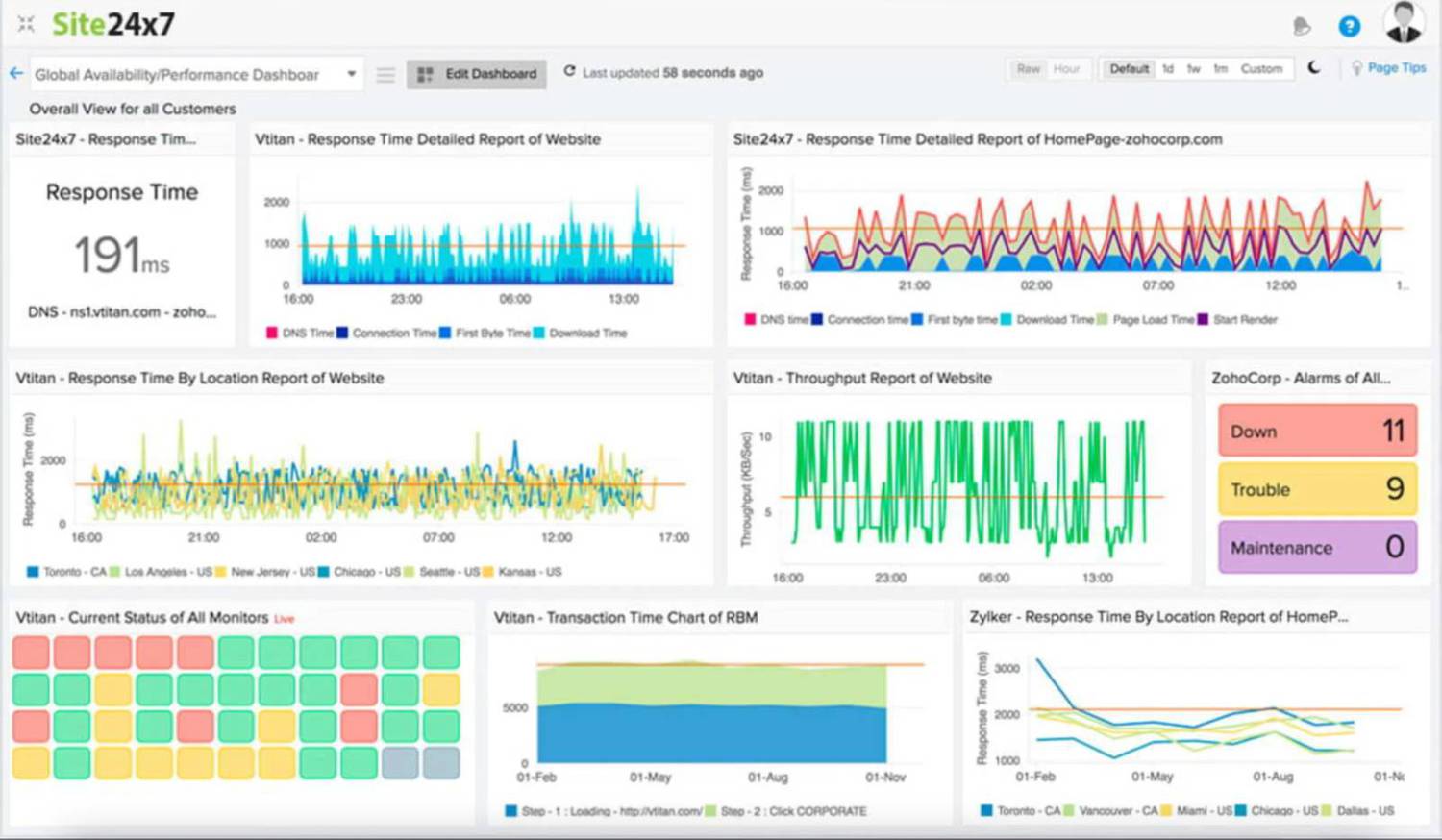

Best practices. Migliora il Cloud Monitoring.

Best practices. Migliora il Cloud Monitoring. Best practices. Un monitoraggio completo del cloud è essenziale per guidare il successo aziendale. Fornendo informazioni fruibili su

Cloud monitoring. Facciamolo in modo efficace.

Cloud monitoring. Facciamolo in modo efficace. Cloud monitoring. Il cloud promette scalabilità, agilità ed efficienza dei costi, ma la sua natura dinamica presenta notevoli sfide

Camfecting. Qualche consiglio.

Camfecting. Qualche consiglio. Questa settimana daremo qualche suggerimento per impedire agli hacker di accedere alla tua webcam a tua insaputa. Ti sei mai fermato a chiederti se q

WWDC 2024. Cosa c’è da sapere.

WWDC 2024. Cosa c’è da sapere. WWDC 2024. Dal raddoppio della privacy a una più stretta integrazione con l’ecosistema, Apple ha annunciato importanti aggiornamenti su tut

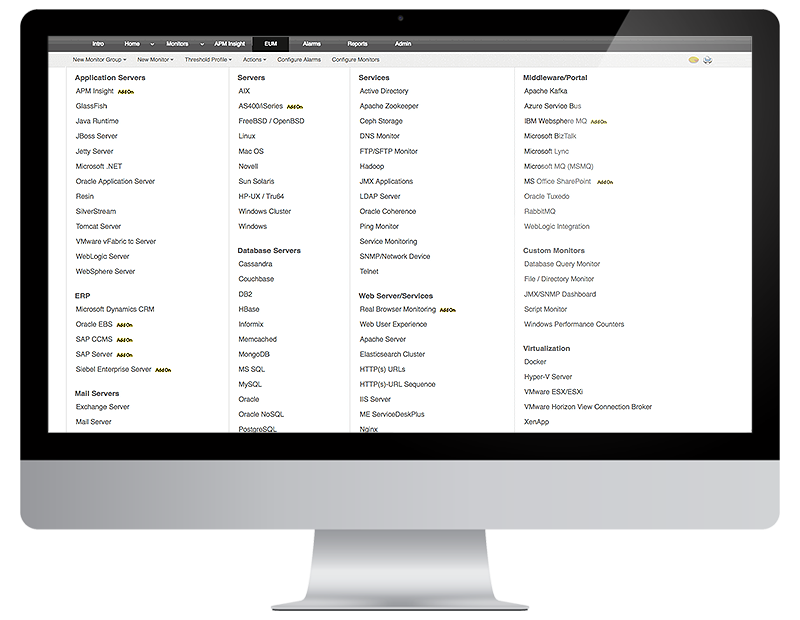

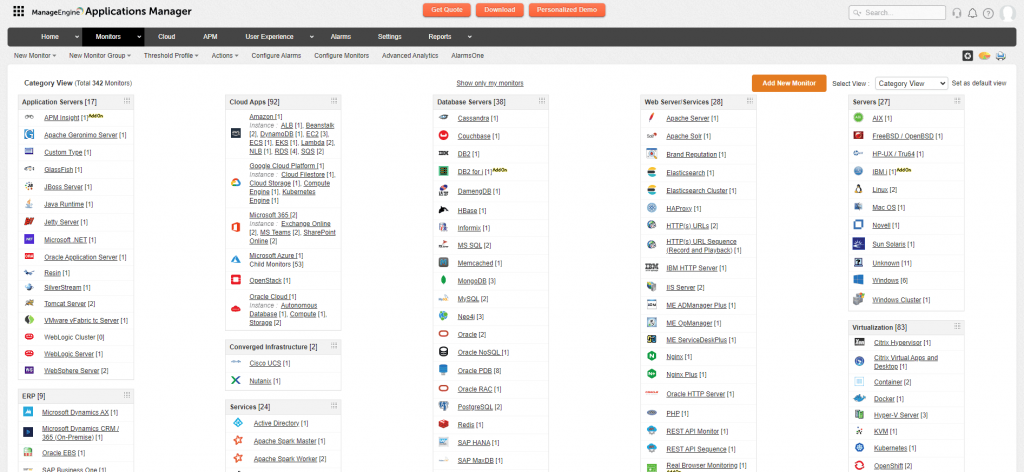

Cos’è l’APM. Comprenderne le basi.

Cos’è l’APM. Comprenderne le basi. Cos’è l’APM.La gestione delle prestazioni delle applicazioni (APM) è una pratica cruciale che implica monitorare, misu

Dark web. Proteggi i tuoi dati.

Dark web. Proteggi i tuoi dati. Dark web. Può sembrare un misterioso mondo sotterraneo, un angolo nascosto di Internet dove non esistono regole. È un luogo in cui i dati rubati v

Firewall security. Comprendere le basi.

Firewall security. Comprendere le basi. Nel vasto panorama della sicurezza informatica, un elemento fondamentale si erge come guardiano contro le minacce digitali: la sicurezza del

MongoDB metrics. Cosa monitorare.

MongoDB metrics. Cosa monitorare. Quando si tratta di monitoraggio di MongoDB, esistono numerosi parametri che devono essere monitorati per garantire elevata disponibilità e prest