Applicazioni SaaS. come APM garantisce uptime e prestazioni.

Applicazioni SaaS. come APM garantisce uptime e prestazioni. Applicazioni SaaS. Le applicazioni Software as a Service (SaaS) sono la forza trainante delle moderne imprese digitali.

Dark web leaks. Sarai il prossimo bersaglio?

Dark web leaks. Sarai il prossimo bersaglio? Dark web leaks. Immagina questo scenario. Sei il responsabile IT di un’azienda di medie dimensioni. Hai letto di una grande azien

MSP operations. Come semplificarle.

MSP operations. Come semplificarle. MSP operations. Il panorama dei provider di servizi gestiti (MSP) è in continua evoluzione. Richiede maggiore efficienza e sicurezza. Siamo ent

Log360. Thinking outside the logs.

Log360. Thinking outside the logs. Log360. Siamo entusiasti di annunciare l’evoluzione della nostra soluzione SIEM, Log360, in una piattaforma di sicurezza unificata. ManageE

Fake website. Come individuarli.

Fake website. Come individuarli. Fake website. Ti è mai successo? Stai scorrendo i social media e ti imbatti in un’offerta incredibile: scarpe da ginnastica di marca scontat

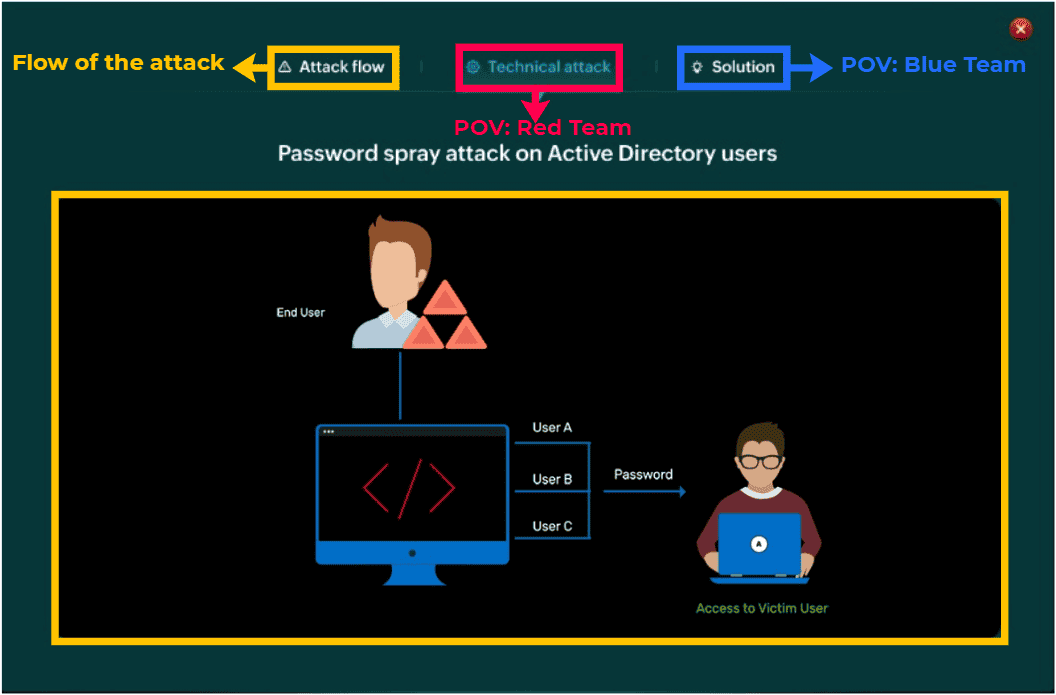

IT Security Under Attack. Come contrastare le minacce.

IT Security Under Attack. Come contrastare le minacce. IT Security Under Attack. Un dipendente controlla la posta in arrivo e nota un’e-mail dalle risorse umane con un oggett

Chatbots. Come tenerli lontani!

Chatbots. Come tenerli lontani! I chatbot AI sono ovunque, dalle risposte alle domande alla generazione di idee creative. Con la loro crescente popolarità, Gartner prevede che ent

AWS Cloud. Migliorianome la gestione!

AWS Cloud. Migliorianome la gestione! AWS Cloud. Le aziende si affidano sempre di più al cloud per alimentare l’innovazione, ottimizzare le operazioni e scalare senza sforzo

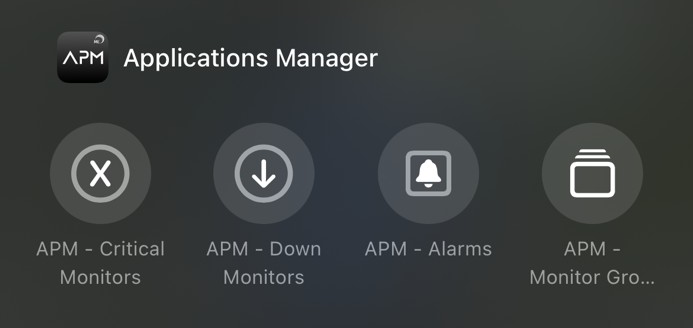

iOS users. News in Applications Manager!

iOS users. News in Applications Manager! iOS users. Interessanti novità per gli utenti delle applicazioni iOS. Ora si può accedere ai dati critici sulle prestazioni delle app dir

Sito web. Sostenibilità e monitoraggio.

Sito web. Sostenibilità e monitoraggio. Sito web. L’azienda oggi comprende l’imperativo di operare in modo sostenibile. Stiamo assistendo a iniziative ecologiche in: uffic

Disinformation campaigns. Come proteggersi.

Disinformation campaigns. Come proteggersi. Disinformation campaigns. Negli ultimi tre anni, la tua startup composta da due persone ha guadagnato abbastanza terreno da trasformarsi

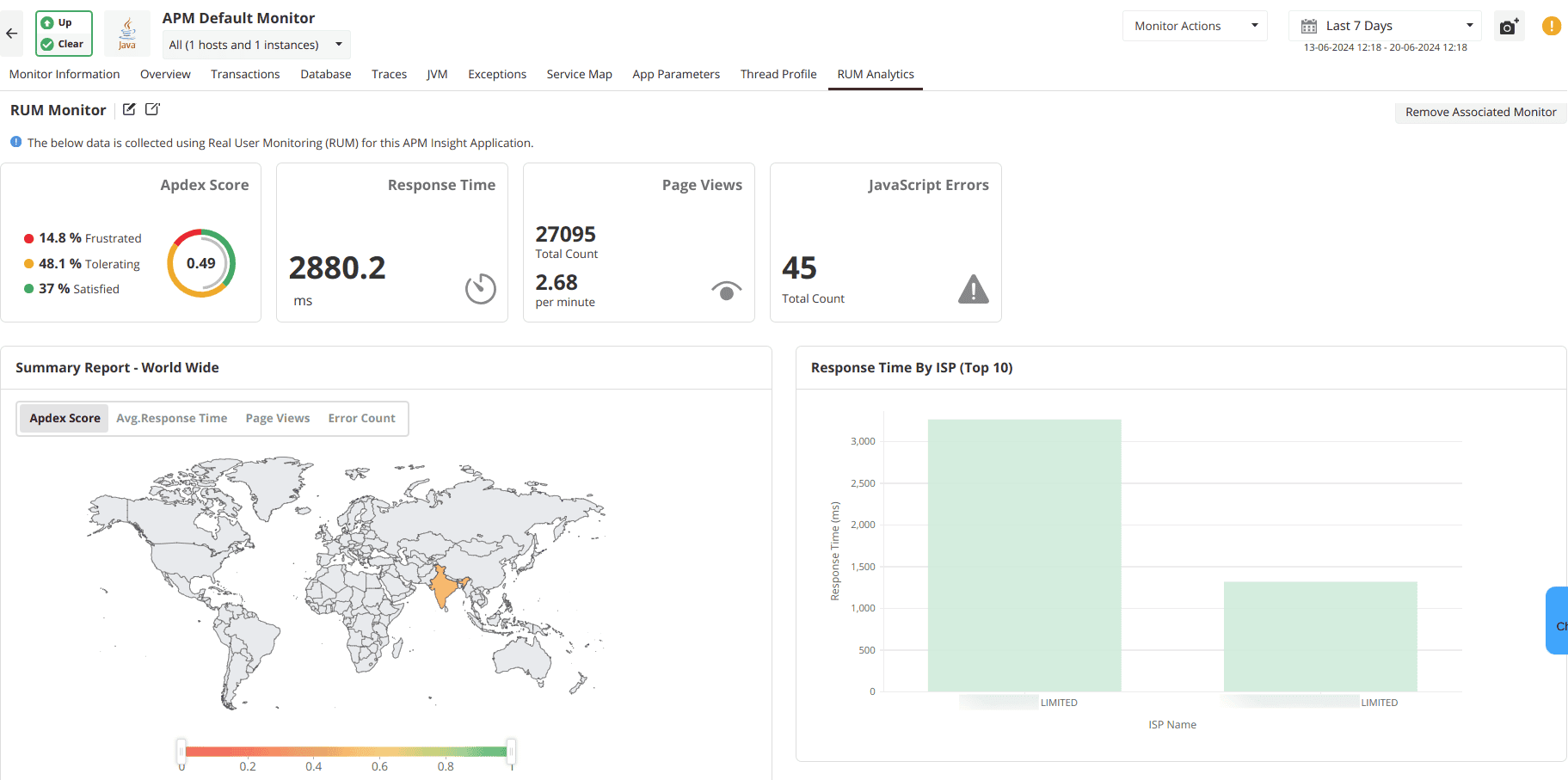

RUM analytics dashboard. New in Applications Manager.

RUM analytics dashboard. New in Applications Manager. RUM analytics dashboard. La nuova dashboard RUM in Applications Manager. Integra Real User Monitoring (RUM) con Application Pe

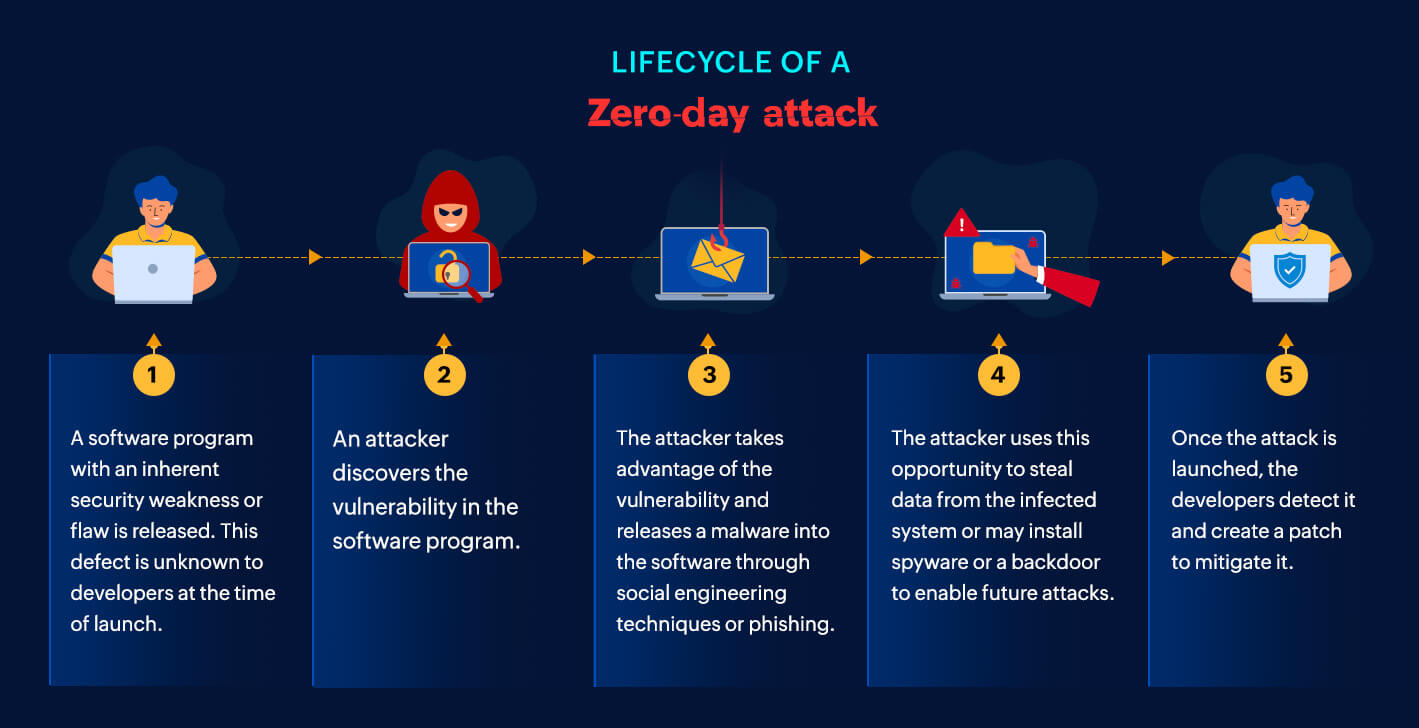

Zero-day vulnerability. Il trend del 2024.

Zero-day vulnerability. Il trend del 2024. Zero-day vulnerability. Il 2024 ha visto un notevole aumento nella scoperta e nello sfruttamento delle vulnerabilità zero-day. Queste fa

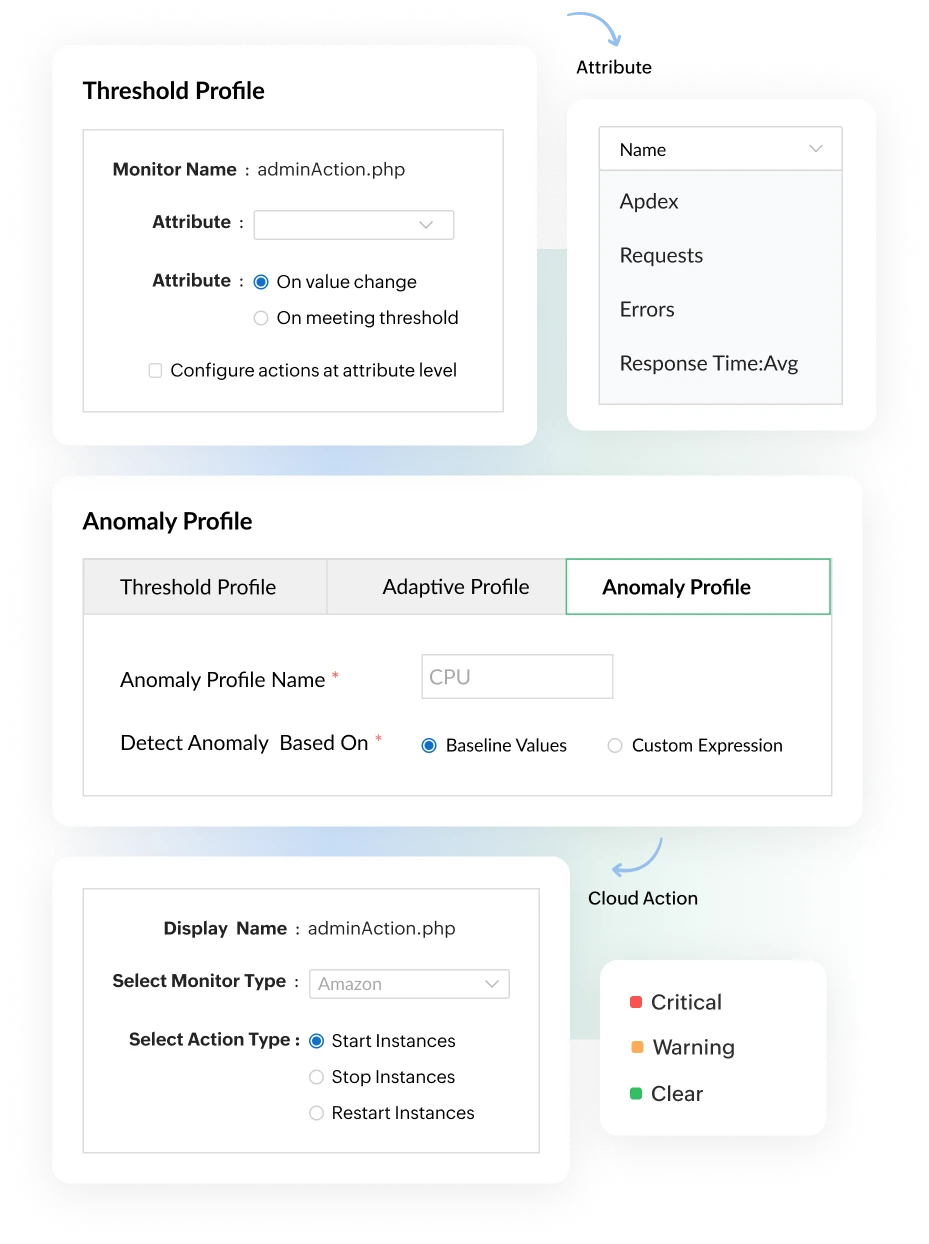

Amazon Web Services.

Amazon Web Services. L’aiuto di Applications Manager. Amazon Web Services (AWS) è una popolare piattaforma cloud. È nota per scalabilità, flessibilità ed efficienza dei costi

Holiday hacks. Cosa l’IT admin deve sapere!

Holiday hacks. Cosa l’IT admin deve sapere! Dicembre è arrivato, lo spirito natalizio è nell’aria. Mentre tu curi l’albero di Natale, la tua infrastruttura IT richi