Port threats. Miglioriamo la sicurezza.

Port threats. Miglioriamo la sicurezza.

Dall’esporre le vulnerabilità della rete al diventare un passaggio per gli intrusi, le porte aperte possono rappresentare diversi vettori di rischio che minacciano riservatezza, integrità e disponibilità della rete. Questo è il motivo per cui è consigliabile chiudere le porte aperte. Per affrontare i rischi introdotti dalle porte aperte, gli amministratori di rete si affidano a strumenti di scansione delle porte per identificare, ispezionare, analizzare e chiudere le porte aperte nelle loro reti. Diamo un’occhiata più da vicino a come le porte aperte espongono la rete ad attacchi e in che modo gli strumenti di scansione ti aiutano a ridurre la superficie di attacco.

Port threats. Port States.

Gli strumenti di scansione delle porte utilizzano tre termini comuni per determinarne lo stato: chiuse, filtrate e aperte.

- Porte chiuse: rifiutano completamente tutti i pacchetti diretti verso di loro e non facilitano il traffico in entrata o in uscita.

- Porte filtrate: il traffico in entrata e in uscita è regolato da agenti di rete come i firewall. Qualsiasi traffico o pacchetto non autorizzato dal firewall viene ignorato o eliminato.

- Porte aperte: lo stato è considerato aperto quando è presente un’applicazione o un servizio in ascolto su quella porta ed è raggiungibile dall’esterno della rete.

Port threats. Open ports are dangerous?

Supponiamo che ci siano 150 porte attualmente aperte nella rete. Un utente malintenzionato può trovarle tutte eseguendo una scansione. Ma questo significa che tutte le porte aperte sono pericolose per impostazione predefinita? Prima di rispondere a questa domanda, dobbiamo determinare cosa rende pericolosa una porta. Tecnicamente, una porta semplicemente aperta non è sufficiente per stabilire un canale di comunicazione. Affinché qualsiasi entità esterna alla rete possa comunicare con le porte di rete, è necessario che sulla porta sia presente un’applicazione o un servizio in ascolto. Se non c’è nessuno in ascolto, tutti i pacchetti diretti a quella porta vengono automaticamente eliminati. Non tutte le porte aperte con servizi in ascolto espongono la tua rete a vettori di rischio. In effetti, i tuoi dispositivi di rete potrebbero avere alcune porte come la porta 21 (FTP) e la porta 23 (Telnet) aperte per impostazione predefinita. Una porta aperta diventa un obiettivo valido per gli aggressori se esiste una vulnerabilità di rete che consente loro di intromettersi nel tuo sistema ed estrarre informazioni critiche. Non tutti i servizi in ascolto su una porta rendono la porta pericolosa, tuttavia, qualsiasi porta aperta non monitorata potrebbe eseguire servizi non autorizzati, configurati in modo errato o facilmente sfruttabili dagli aggressori. Questi possono eseguire una scansione delle porte per identificare facilmente i punti vulnerabili nella rete e eseguire un attacco. Quindi no, le porte aperte da sole non sono pericolose. Il rischio risiede nelle porte che sono state lasciate non monitorate e nei servizi in esecuzione su di esse.

Port threats. Risk vectors.

Tra il protocollo TCP (Transmission Control Protocol) e UDP (User Datagram Protocol), ci sono 65.535 porte costantemente utilizzate da servizi e applicazioni per ricevere pacchetti e messaggi in entrata dall’esterno e trasmettere le risposte, se presenti. Quando queste porte non vengono monitorate, le porte aperte e i servizi in ascolto aumentano le possibilità di attacchi di rete.

Port threats. Tipologie di attacco.

1. Malware, trojan e accesso non autorizzato.

Con le porte aperte, le entità di rete possono comunicare facilmente con i servizi in esecuzione nella rete tramite pacchetti di dati. Malware e trojan sfruttano le porte aperte per intromettersi nella rete eseguendo servizi non autorizzati sulle porte di rete. Questi servizi possono essere identificati solo mediante una scansione dettagliata e un monitoraggio continuo dei servizi in esecuzione nelle porte di rete.

2. Esporre le vulnerabilità che mettono a rischio la riservatezza della rete.

Gli aggressori possono utilizzare gli strumenti di scansione delle porte per scansionare e identificare le porte aperte nella rete. Una volta ottenuto l’elenco, possono comunicare con i servizi di ascolto su queste porte per scoprire aspetti cruciali della rete come l’uso distribuito del servizio, la versione del software, l’architettura sottostante, i modelli di comunicazione e così via. Questo espone i punti deboli della tua rete e le aree sfruttabili all’attaccante.

3. Attacchi DoS che ostacolano la disponibilità della rete.

Le porte sono il gateway per la rete. Facilitano il trasferimento dei messaggi per qualsiasi entità che desideri comunicare con la tua rete e quando un servizio è in esecuzione su una porta, nessun altro servizio può utilizzarlo. Questi fattori rendono importante garantire che ci siano abbastanza porte disponibili per consentire alle applicazioni autorizzate di comunicare con la rete. Se queste porte aperte non vengono monitorate, si può facilmente eseguire la scansione e stabilire la comunicazione con tutti i servizi in ascolto sulle porte aperte della rete. Quando si esauriscono tutte le porte disponibili, possono eseguire attacchi come attacchi denial-of-service (DoS) che interrompono la disponibilità della rete e la rendono irraggiungibile.

Port threats. Port scanning tools.

Gli strumenti di scansione delle porte sono utili sia per un utente malintenzionato che cerca di violare una rete, sia per un amministratore IT che cerca di proteggerla. Poiché le porte svolgono un ruolo importante nel determinare quando, come e da chi è possibile accedere alla rete, è fondamentale monitorarle continuamente per evitare incidenti di sicurezza. Gli strumenti di scansione delle porte ti aiutano in questo:

- Automatizzazione del complicato processo di scansione manuale delle porte. I metodi di scansione manuale delle porte, come quelli offerti negli strumenti dell’interfaccia della riga di comando nativa (CLI), possono visualizzare una panoramica delle porte del dispositivo. Questi comandi sono inefficienti e richiedono molto tempo, rendendo impraticabile la scansione manuale delle porte nelle reti di livello aziendale. Gli strumenti di scansione delle porte consentono di eseguire scansioni delle porte a livello di organizzazione in pochi minuti. Automatizzando il processo di scansione periodica ed eliminando la necessità di immettere manualmente i comandi per avviare le scansioni, gli strumenti di scansione delle porte consentono agli amministratori di rete di accedere facilmente alla disponibilità delle porte e alle metriche di usabilità.

- Offre visibilità su diversi aspetti delle porte di rete scansionate. Gli strumenti di scansione delle porte forniscono una visione di quale porta viene utilizzata nella rete, quando e come in tempo reale. Visualizza vari dettagli sulle porte come il numero di porte aperte, i servizi attualmente in esecuzione, il tipo di sistema operativo e così via. Gli strumenti avanzati di scansione delle porte ti aiutano ad analizzare meglio la sicurezza della tua rete trovare rapidamente le porte aperte nella rete, i servizi in esecuzione su di esse ei relativi tempi di risposta estraendo gli stati di scansione delle porte in tempo reale. Genera anche un elenco di porte chiuse, aperte o in ascolto eseguendo una scansione delle porte end-to-end su un intervallo di IP e sulle loro porte TCP e UDP. Questo ti aiuta a monitorare le tue porte in tempo reale e ad analizzare il tuo modello di utilizzo delle porte per migliorare le misure di sicurezza della tua rete.

- Miglioramento della sicurezza di rete con la scansione proattiva. L’utilizzo di uno strumento di scansione delle porte per eseguire la scansione della rete offre visibilità approfondita del modo in cui i dispositivi di rete sono collegati e dei servizi in esecuzione nella rete. Con la possibilità di scansionare e visualizzare lo stato delle porte di rete in tempo reale, gli strumenti di scansione delle porte ti aiutano a stare al passo con gli aggressori rilevando e chiudendo istantaneamente le porte aperte nella rete. Gli strumenti di scansione delle porte ti tengono informato su vari aspetti delle tue porte di rete come quali porte sono aperte e quali sono chiuse. Esegue continuamente la scansione e avvisa dello stato della porta di rete, puoi utilizzare questi dettagli per ottenere una visione esterna della tua rete. Questo aiuta a identificare e proteggere i punti vulnerabili alle violazioni della sicurezza.

Port threats. OpUtils.

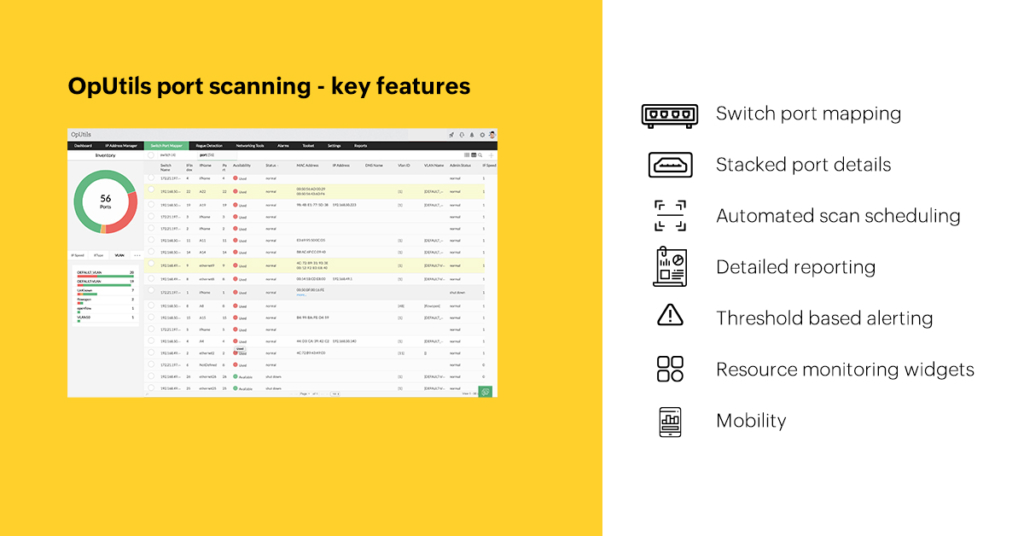

Se sei alla ricerca di uno strumento di scansione delle porte in grado di scansionare, monitorare e gestire le tue porte a livello aziendale e le risorse di rete, prova ManageEngine OpUtils! OpUtils è uno strumento per la gestione degli indirizzi IP e la mappatura delle porte dello switch che consente di eseguire scansioni avanzate delle porte su tutta la rete dell’organizzazione.

Port threats. OpUtils, peculiarità.

- Switch port mapping: OpUtils rileva i dispositivi collegati a ciascuna porta di uno switch specificato. Ciò è utile per ottenere visibilità su IP, MAC, stato e disponibilità delle porte.

- Stacked port details: consente di visualizzare i dettagli delle porte in pila, nonché i dettagli specifici per MAC di tutti i dispositivi collegati.

- Automated scan scheduling: OpUtils esegue periodicamente la scansione degli switch per rilevare nuove porte e segnalare le modifiche allo stato delle porte.

- Detailed reports: OpUtils genera automaticamente rapporti granulari sulle porte dello switch monitorate nella rete, che includono rapporti su disponibilità, utilizzo, velocità e tipo di porta.

- Threshold-based alerting: OpUtils ti aiuta a monitorare in modo proattivo le porte di rete generando allarmi se ci sono cambiamenti nel comportamento delle porte di rete.

- Resource monitoring widgets: lo scanner avanzato delle porte in tempo reale di OpUtils ha una raccolta di widget che forniscono informazioni cruciali sullo stato e sulle metriche di usabilità delle porte a colpo d’occhio.

- Restricted tool access: OpUtils fornisce ruoli di amministratore e operatore per gli utenti.

- Mobility: le app mobili iOS e Android di OpUtils ti consentono di monitorare le risorse di rete in movimento!

OpUtils offre varie funzionalità: gestione degli indirizzi IP, scansione IP avanzata, monitoraggio del server DHCP e più di 30 strumenti di rete, incluso uno strumento Wake-on-LAN che aiuta l’amministratore di rete a scansionare e tenere traccia delle risorse di rete e risolvere i problemi. Prova la versione demo: https://www.manageengine.it/oputils/ e se hai bisogno di informazioni contatta gli specialisti Bludis allo 0643230077 o invia una e-mail a sales@bludis.it