Log Collection? Ecco come semplificarla.

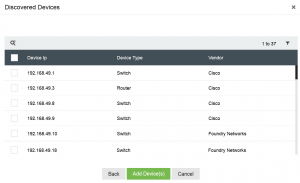

Recentemente è stata rilasciata luna versione di Eventlog Analyzer che rileva automaticamente i dispositivi Windows da Active Directory e workgroups. Questo semplifica notevolmente il processo di configurazione dei dispositivi Windows per la raccolta di log. Lo scorso mese la funzionalità di discovery è stata estesa anche per i dispositivi Syslog. Ora è possibile individuare automaticamente qualsiasi dispositivo Syslog in base al suo indirizzo IP/CIDR. È sufficiente specificare il range dei devices e le credenziali SNMP e il software Eventlog analizzerà automaticamente la rete per i dispositivi Syslog che verranno visualizzati per dispositivo e nome del fornitore come mostrato nell’immagine qui sotto:

Tutto quello che dovete fare è verificare la casella di spunta del device richiesto e cliccare su “Add Device(s)”. E se il dispositivo aggiunto è una macchina Linux/Unix potrete anche abilitare l’inoltro automatico del registro alla console di Eventlog Analyzer anziché dover configurare il file rsyslog.conf nella macchina Linux/Unix.

La raccolta dei logs dei dispositivi è la prima e più importante parte di una soluzione SIEM: noi lo abbiamo reso più semplice ed efficace! Se ti interessa provare la versione demo di Eventlog Analyzer, puoi scaricarla direttamente dal nostro sito: http://www.manageengine.it/eventlog/

Se invece vuoi parlare direttamente con i nostri specialisti di prodotto contattaci allo 0643230077 oppure invia una e-mail a sales@bludis.it