User identity. Come gestirla.

User identity. Come gestirla. In qualsiasi azienda, un utente può accedere a numerosi dispositivi e applicazioni. Non sempre però vcon lo stesso nome utente o le stesse credenzia

Unauthorized devices. Identifichiamoli!

Unauthorized devices. Identifichiamoli! Unauthorized devices. Identificare e contrassegnare i dispositivi autorizzati e non autorizzati. Il modulo dei dispositivi non autorizzati d

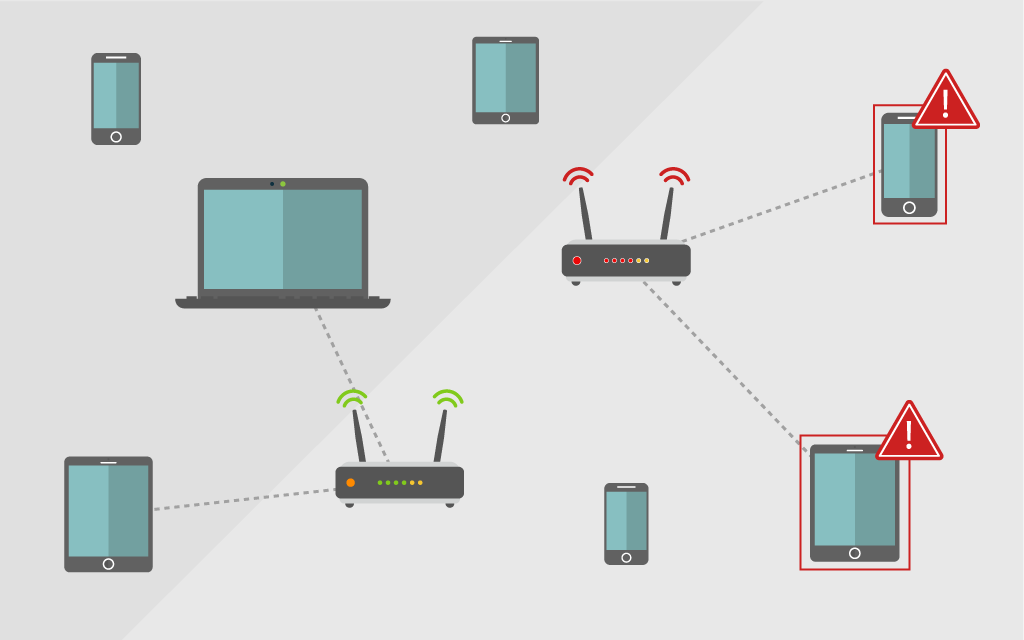

Rogue devices. Come gestirli.

Rogue devices. Come gestirli. Negli ultimi anni, le aziende IT hanno adottato reti IoT, wireless e ibride per rimanere competitive e soddisfare le esigenze dei propri clienti. Tra

Cloud traffic. Come monitorarlo.

Cloud traffic. Come monitorarlo. Il cloud computing molti vantaggi. Sicurezza, flessibilità, migliore collaborazione e modernizzazione dei dati. Tante aziende hanno iniziato a spo

MySQL. Cosa monitorare.

MySQL. Cosa monitorare. Gestendo più database all’interno di un sistema MySQL, è consigliabile tenere traccia di tutti i DB all’interno di un’unica dashboard di