Unauthorized devices. Identifichiamoli!

Unauthorized devices. Identifichiamoli!

Unauthorized devices. Identificare e contrassegnare i dispositivi autorizzati e non autorizzati. Il modulo dei dispositivi non autorizzati di OpUtils identifica e contrassegna automaticamente i potenziali dispositivi non autorizzati nella rete. È buona norma tenere traccia dei dispositivi autorizzati e non autorizzati e impedire a quelli non autorizzati di accedere alla rete dell’organizzazione.

Controlli sull’accesso.

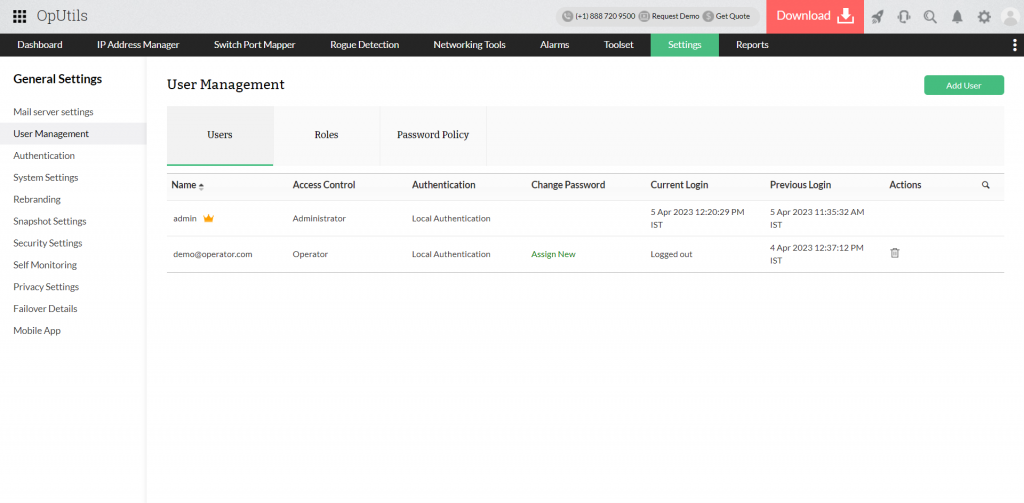

Stabilire controlli di accesso per la tua rete. Identificare i dispositivi con accesso amministratore, utente o moderato. È fondamentale per evitare che i tuoi dispositivi buoni diventino canaglia. OpUtils offre il controllo dell’accesso utente basato sui ruoli (RBAC) che consente di fornire un accesso di rete più semplificato per i dispositivi connessi alla rete aziendale.

Monitoraggio Continuo.

Monitoraggio continuo dei dispositivi connessi alla rete. Le conformità della rete continuano a cambiare. Nuovi dispositivi vengono scoperti dalle scansioni periodiche della rete. Il monitoraggio continuo dei dispositivi aiuta a tenere traccia dei dispositivi noti e individuare eventuali dispositivi non autorizzati sconosciuti. OpUtils monitora costantemente tutti i tuoi dispositivi che vengono scoperti nella sua console.

Device detection tool.

Scegli uno strumento di rilevamento di dispositivi non autorizzati di cui ti puoi fidare. Ne esistono molti ma la maggior parte di questi non ha la capacità di adattarsi alla tua rete dinamica e in crescita. Spesso forniscono una visibilità limitata (prestazioni e capacità) per i dispositivi connessi alla rete. Inoltre, potrebbe non fornire adeguati controlli di accesso alla rete che spesso portano a un uso improprio delle reti aziendali utilizzando dispositivi vulnerabili. ManageEngine OpUtils. Uno strumento affidabile per il rilevamento di dispositivi non autorizzati, la scelta ideale per le reti aziendali.

OpUtils’ Rogue Device Detection module.

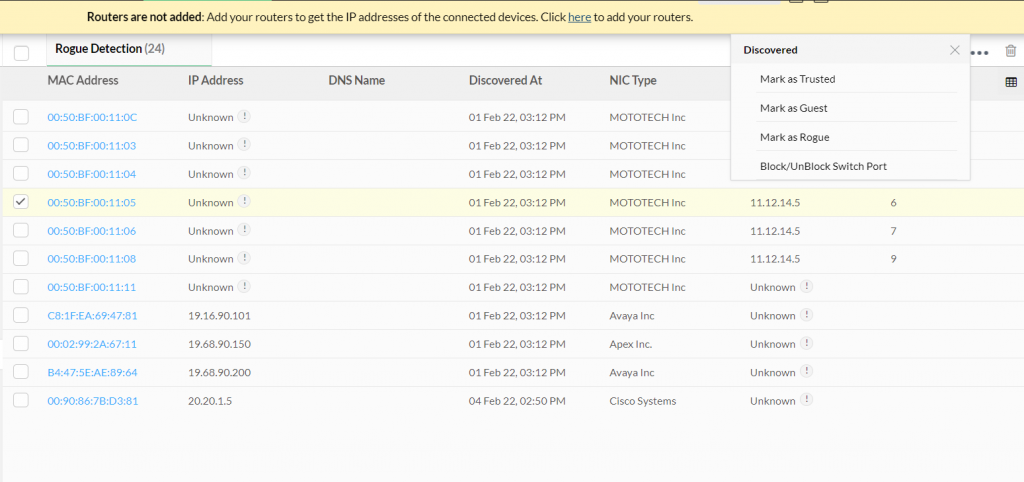

OpUtils offre un’ampia gamma di funzionalità che forniscono una visibilità olistica nella rete aziendale. Il modulo per dispositivi non autorizzati di OpUtils è integrato con IP Address Management (IPAM) e Switch Port Mapper. Consente il massimo controllo e visibilità sulla rete. Limita l’accesso ai dispositivi ospiti dopo un periodo programmato. Puoi monitorare e gestire i dispositivi e i servizi in esecuzione su di essi in tempo reale. Offre la possibilità di contrassegnare i dispositivi non autorizzati, attendibili e guest a proprio piacimento. Consente all’amministratore di rete di avere un maggiore controllo. Fornisce le porte degli switch Block e UnBlock a tuo piacimento.

Prova la versione demo: https://www.manageengine.it/oputils/

Per maggiori informazioni invia una e-mail a sales@bludis.it o chiama lo 0643230077.