AD attacks. Come gestirli.

AD attacks. Come gestirli.

Una volta gli attacchi informatici all’identità e alle infrastrutture di autenticazione (come Active Directory) erano estremamente difficili da eseguire. È stata necessaria molta attenzione nell’elaborare un piano per l’esecuzione degli attacchi e una conoscenza tecnica avanzata di domini e reti. Con l’avvento di open-source pen testing tools, il divario di conoscenze e le complessità necessarie per eseguire un attacco informatico su vasta scala si sono drasticamente ridotti.

AD attacks. Capirne l’intento.

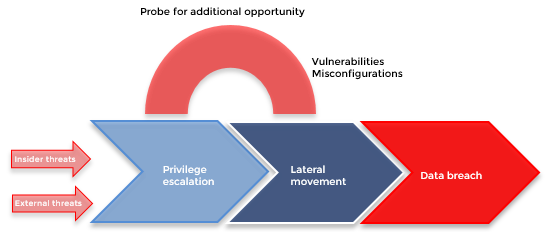

L’obiettivo degli attacchi AD, o attacchi a qualsiasi infrastruttura di amministrazione delle identità, è piuttosto semplice: ottenere il massimo accesso nel più breve tempo possibile. Indipendentemente dalla fonte dell’attacco o dal punto di intrusione, gli aggressori cercano sempre di aumentare i privilegi. E il livello di accesso più alto in AD è l’accesso a un controller di dominio (DC), perché gli aggressori ottengono l’accesso amministrativo immediato a ogni risorsa critica nella rete.

AD attacks. Kill chain.

Gli attacchi AD vengono eseguiti in più fasi. Gli hackers in genere infettano una workstation dell’utente finale (poiché hanno controlli di sicurezza meno rigorosi). Scansionano il dominio per vulnerabilità o autorizzazioni non configurate in modo errato. Sfruttano questo per spostarsi lateralmente e ottenere l’accesso a un server più in alto nella gerarchia di rete, come un business-critical file server or a DC.

Ma cosa succederebbe se ti dicessimo che un utente malintenzionato potrebbe impersonare il ruolo di un controller di dominio ed estrarre di nascosto informazioni di dominio sensibili?

AD attacks. Replica tra controller di dominio in AD.

L’infrastruttura IT di un’azienda richiede spesso più di un controller di dominio per il proprio AD. Per mantenere coerenti le informazioni tra i controller di dominio, gli oggetti AD devono essere replicati tramite tali controller di dominio. La maggior parte delle attività relative alla replica sono specificate nel protocollo remoto Microsoft Directory Replication Service (MS-DRSR). L’API Microsoft che implementa il protocollo si chiama DRSUAPI.

AD attacks. DSGetNCChanges function.

Il controller di dominio client invia una richiesta DSGetNCChanges quando desidera ottenere gli aggiornamenti degli oggetti di Active Directory dal secondo controller di dominio. La risposta contiene un set di aggiornamenti dal secondo controller di dominio che il controller di dominio client deve applicare alla replica NC (una struttura che archivia le informazioni di replica). Vediamo come gli hackers traggono vantaggio dalla funzione di replica in AD. Questa non può essere disattivata o disabilitata.

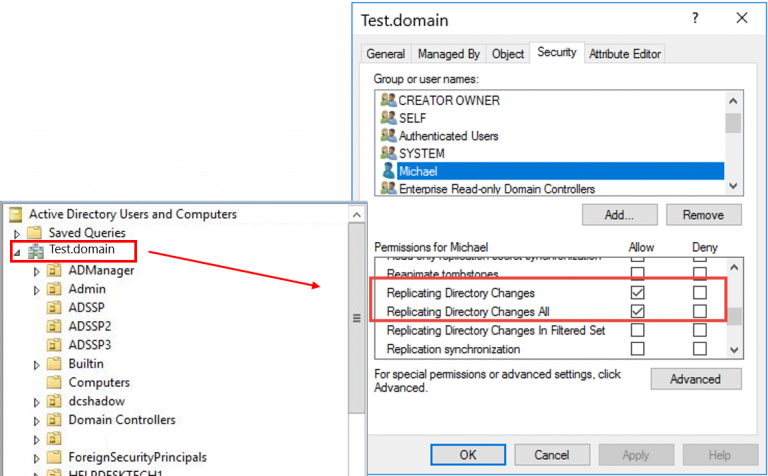

AD attacks. Replication Privileges.

Strumenti open source offensivi possono utilizzare comandi specifici all’interno di MS-DRSR per simulare il comportamento di un controller di dominio e recuperare gli hash delle password degli utenti del dominio. Tali attacchi sono noti come post-exploitation attacks, perché gli hackers devono accedere a un account utente con privilegi di replica in AD. Gli amministratori, gli amministratori di dominio e gli amministratori aziendali in genere dispongono dei diritti richiesti. Ma più specificamente, sono richiesti i seguenti diritti:

Una volta acquisito l’accesso, i passaggi per eseguire l’attacco sono abbastanza semplici. L’autore dell’attacco scopre un controller di dominio per richiedere la replica. Un semplice comando di una riga, come NLTEST/ dclist: [Domainname], può aiutare a determinare i nomi dei controller di dominio, inclusi dettagli come il controller di dominio principale e i nomi dei siti dei controller di dominio. Le modifiche alla replica vengono richieste utilizzando la funzione GetNCChanges. Il controller di dominio restituisce i dati di replica, inclusi gli hash delle password, al richiedente.

Guarda questo breve video per vedere come viene eseguito l’attacco: https://www.youtube.com/watch?v=WRWQy1Ej6RU

AD attacks. Mitigating attacks.

Con Log360 puoi:

- Rileva in tempo reale quando le autorizzazioni di replica vengono assegnate a utenti non autorizzati.

- Tieni traccia delle appartenenze a gruppi privilegiati come Domain Admins ed Enterprise Admins, che dispongono di privilegi di replica del dominio per impostazione predefinita.

- Monitorare la rete per eventuali indirizzi IP controller di dominio illeciti a cui non è consentito eseguire la replica.

- Scopri l’esecuzione di strumenti open source dannosi monitorando i processi e gli script di Windows.

Inoltre, con la possibilità di configurare alert personalizzati e mitigare immediatamente i danni spegnendo i dispositivi, interrompendo le sessioni utente o eseguendo più azioni in base agli script configurati, puoi essere certo che ogni modifica sensibile viene notificata e applicata.

Prova subito la versione demo di Log 360: https://www.manageengine.it/log-management/ e se hai bisogno di maggiori informazioni contatta gli specialisti di bludis allo 0643230077 o invia una e-mail a sales@bludis.it

Partecipa ai nostri webinar gratuiti per scoprire tutte le soluzioni ManageEngine, iscriviti ora!https://www.bludis.it/webinar/