Dark web. Proteggi i tuoi dati.

Dark web. Proteggi i tuoi dati. Dark web. Può sembrare un misterioso mondo sotterraneo, un angolo nascosto di Internet dove non esistono regole. È un luogo in cui i dati rubati v

Firewall security. Comprendere le basi.

Firewall security. Comprendere le basi. Nel vasto panorama della sicurezza informatica, un elemento fondamentale si erge come guardiano contro le minacce digitali: la sicurezza del

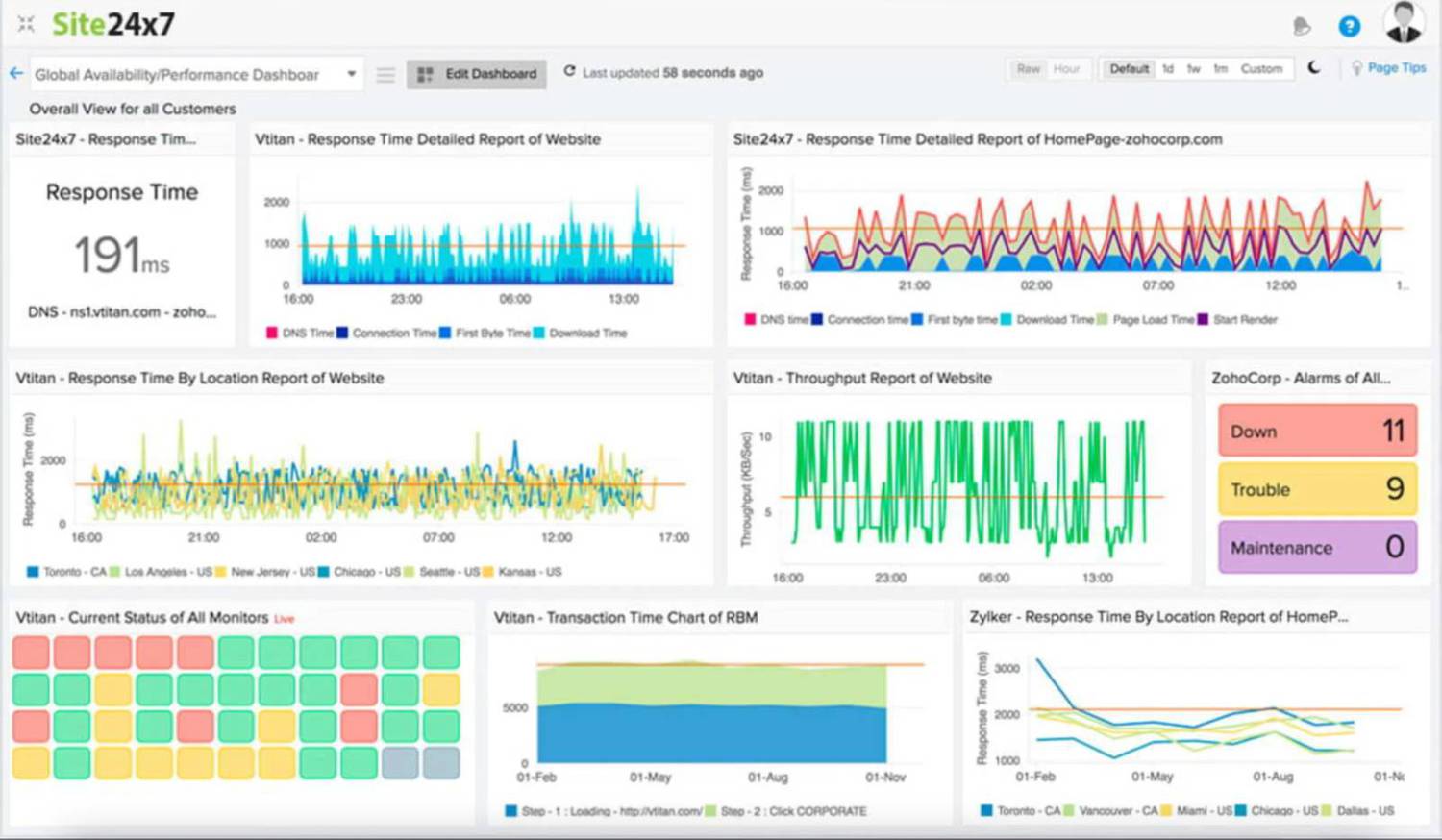

MongoDB metrics. Cosa monitorare.

MongoDB metrics. Cosa monitorare. Quando si tratta di monitoraggio di MongoDB, esistono numerosi parametri che devono essere monitorati per garantire elevata disponibilità e prest

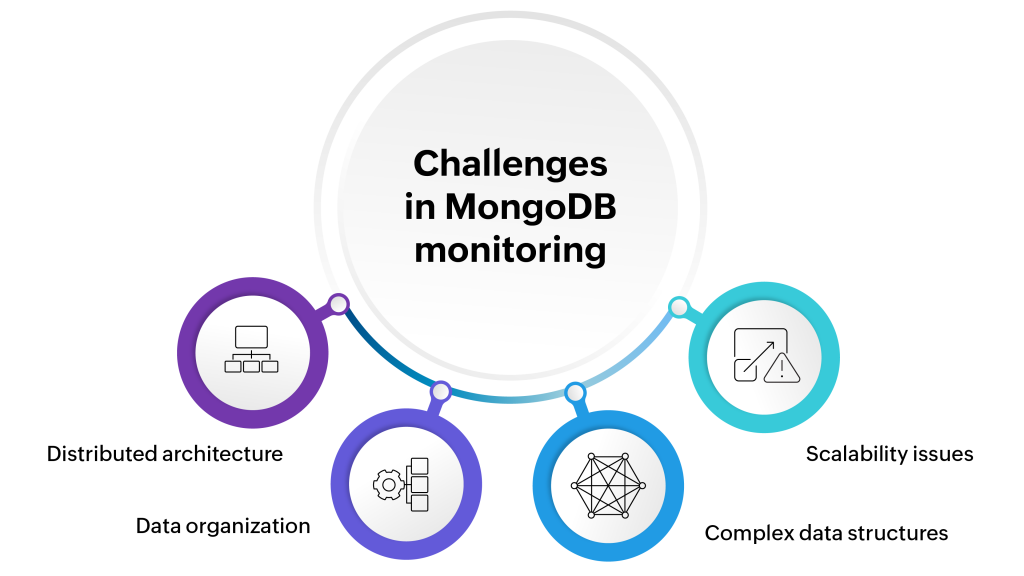

MongoDB. Monitoriamolo!

MongoDB. Monitoriamolo! MongoDB è un sistema di gestione di database NoSQL open source che archivia i dati in documenti simili a JSON e funziona senza uno schema. È una soluzione

Enpoint Central. 5 Global InfoSec Awards 2024.

Enpoint Central. 5 Global InfoSec Awards 2024. Che modo entusiasmante di iniziare il mese! ManageEngine ha ricevuto 12 Global InfoSec Awards dalla rivista Cyber Defense. Tra

FIDO2 authentication. Combatti il phishing.

Gli hacker utilizzano prevalentemente attacchi di phishing per rubare e abusare delle identità degli utenti. Uno studio sulle e-mail dannose segnalate dai dipendenti ha rivelato c

PHI. Come proteggerle.

PHI. Come proteggerle. Gli attacchi informatici rappresentano una minaccia crescente in tutti i settori. Quello sanitario è particolarmente vulnerabile. Nel 2023, gli incident di

Data Poisoning. Preveniamolo!

L’integrità dei dati è fondamentale in un’era in cui questi guidano l’innovazione e il processo decisionale. Il data poisoning, una minaccia informatica subdola e spesso ig

Postgres Metrics. Applications Manager.

Approfondiremo in queta puntata altri importanti parametri da tenere sempre sotto controllo. Index- and table-level scan details. Gli indici svolgono un ruolo cruciale nel migliora

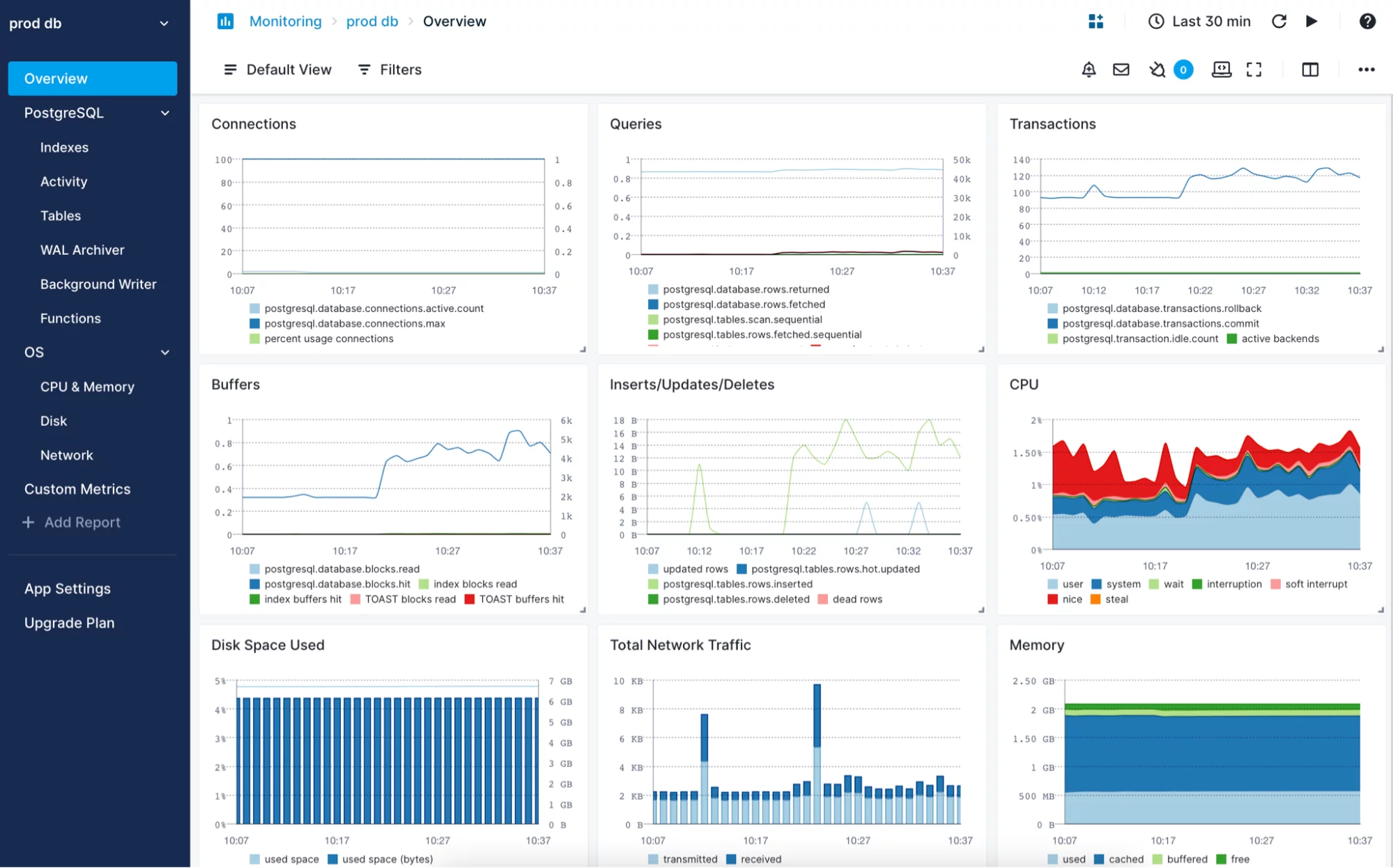

Postgres Monitoring. Applications Manager.

Postgres Monitoring. Approfondiremo in queta puntata altri importanti parametri da tenere sempre sotto controllo. Connection statistics. Il monitoraggio delle connessioni ne

Top Tips. Strengthen your digital immune system.

Top Tips. Strengthen your digital immune system. Top Tips. Il panorama delle minacce informatiche è in costante evoluzione a un ritmo accelerato. Concentrarsi semplicemente sulla

Backup basics. La sicurezza dei dati.

Backup basics. La sicurezza dei dati. Nell’era digitale di oggi, i dati sono la linfa vitale sia delle aziende che dei singoli individui. L’importanza del backup e della protez

ITOM Training. A Roma con ManageEngine!

ITOM Training. A Roma con ManageEngine! ManageEngine: il 18 aprile a Roma training ITOM ed esame per la certificazione gratuito. Giovedì 18 aprile presso l’NH Hotel di Roma si t

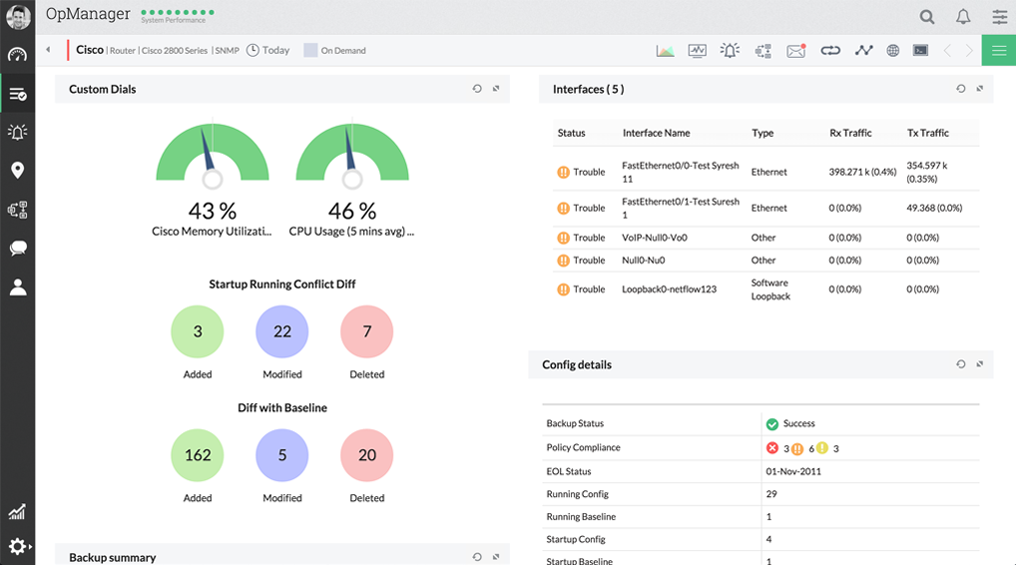

Custom integration. La rivoluzione di OpManager!

Custom integration. La rivoluzione di OpManager! Le operazioni IT sono più efficienti quando i rispettivi team sono meno stressati. È comunque un obiettivo considerando la quanti

Endpoint Security Addon. Proteggi i tuoi dati!

Endpoint Security Addon. Protezione completa dalle minacce più diffuse. In uno scenario fatto di minacce informatiche che si moltiplicano e di hacker che lavorano con strumenti e