Credential dumping. Windows sotto attacco.

Credential dumping. Windows sotto attacco.

La maggior parte delle volte, nelle minacce al panorama della sicurezza informatica non si utilizzano tecniche e strumenti avanzati per intromettersi e stabilire un punto d’appoggio all’interno delle reti. Le azioni dannose imitano le attività di utenti legittimi, lasciando un impatto minimo o nullo. La combinazione di azioni dannose con le attività IT quotidiane aiuta gli aggressori a mantenere un profilo basso e rimanere inosservati per un periodo più lungo. Ad esempio, qual è il modo più veloce e più comune per accedere a un computer? Effettuando l’accesso. Il furto e l’utilizzo di credenziali legittime per ottenere l’accesso è una tecnica ampiamente utilizzata per compromettere i server e navigare lateralmente sotto il radar.

Credential dumping. Different ways.

Oltre ai brute-force attack, phishing o shoulder surfing attacks (guardando alle spalle di un utente che digita una password), ci sono altri modi per rubare le credenziali. Si possono rubare o scaricare le credenziali dalle posizioni in cui sono archiviate. Diamo uno sguardo alle varie tecniche di estrazione delle credenziali utilizzate dagli aggressori.

Credential dumping. Dumping from LSASS.

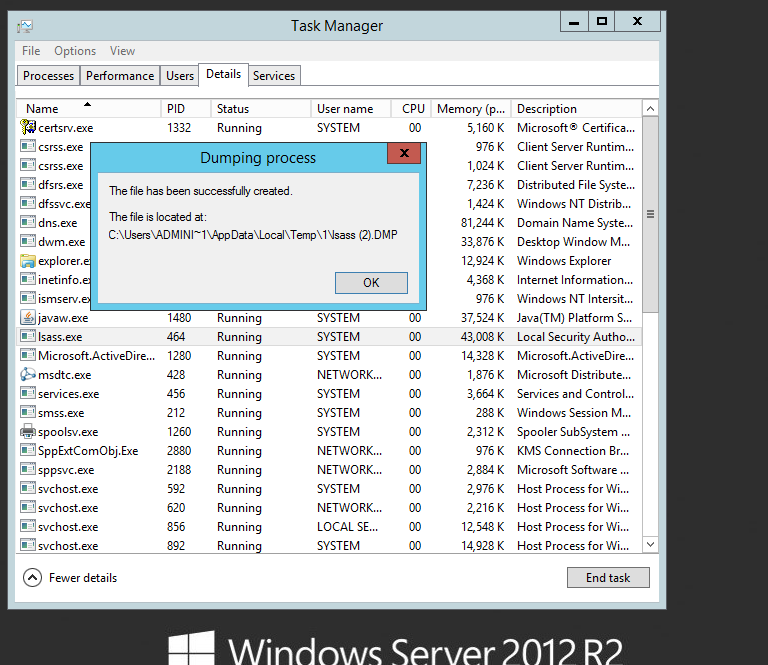

Questa tecnica di dumping delle credenziali relativamente vecchia sfrutta un difetto all’interno del servizio LSASS (Local Security Authority Subsystem) nei sistemi Windows. LSASS memorizza le credenziali in modo che gli utenti non debbano accedere ripetutamente ogni volta che desiderano accedere alle risorse di sistema. Un utente malintenzionato può eseguire il dump di queste credenziali in chiaro dalla memoria seguendo questi tre semplici passaggi:

- Creazione di un dump della memoria dal processo LSASS

- Copiare ed estrarre il dump della memoria tramite un’unità USB o caricarlo su un’unità cloud

- Utilizzo di strumenti gratuiti di dumping delle credenziali (come Mimikatz) per eseguire il dump delle credenziali dalla memoria

Credential dumping. Come funziona.

Esiste anche un protocollo legacy, WDDigest, utilizzato per autenticare gli utenti in Windows. Ma quando la seguente chiave di registro è abilitata, LSASS mantiene una copia in testo normale della password dell’utente connesso nella sua memoria.

[HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ SecurityProviders \ WDigest deve essere impostato su “1”].

Gli aggressori spesso modificano la suddetta chiave di registro per consentire l’archiviazione di password in chiaro e pronte all’uso in LSASS.

È possibile impedire tali attacchi a LSASS eseguendolo come processo protetto.

Per abilitare LSASS in modalità protetta, la chiave del Registro di sistema deve essere aggiornata a 1:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ Lsa \ RunAsPPL

Una volta abilitata la modalità protetta, tutti i tentativi di estrazione delle credenziali su LSASS non avranno esito positivo.

Tuttavia, come accennato in precedenza, le credenziali vengono archiviate in aree diverse in un sistema Windows, il che significa maggiori opportunità per un utente malintenzionato.

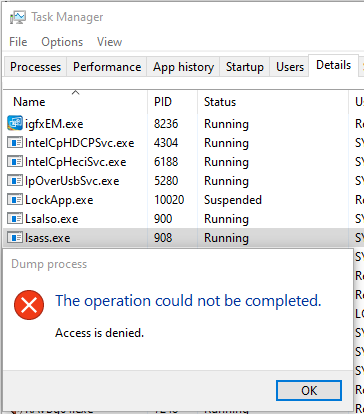

Credential dumping. Dumping Domain.

Windows memorizza anche le informazioni di accesso degli utenti localmente in modo che possano accedere al sistema anche se il server di autenticazione non è raggiungibile. Questo è noto come hash Domain Cache Credential (DCC), MSCACHE o MSCASH. Questi hash vengono memorizzati nel registro di Windows. Per impostazione predefinita, vengono archiviati gli ultimi 10 hash degli utenti. Questo hash può essere estratto da file di sistema e di sicurezza specifici memorizzati nel registro. Gli aggressori possono rubare questi file e successivamente estrarli per ottenere password in chiaro.

Credential dumping. AD Domain Database.

Rubando il file NTDS.dit, il database di Active Directory, un utente malintenzionato può estrarre una copia dell’hash della password di ogni utente e può agire come qualsiasi utente nel dominio. Ma poiché il file NTDS.dit è sempre in uso, non può essere copiato o spostato. Pertanto, gli aggressori ricorrono al metodo della copia shadow (Volume Shadow Copy VSS) per rubare il contenuto del file.

Credential dumping. Extracting passwords.

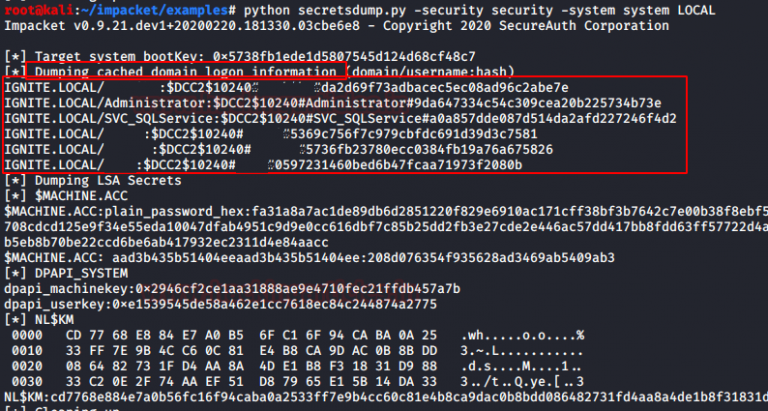

Nello scenario ideale in cui hai protetto ogni server dai tentativi di dumping delle credenziali, gli autori delle minacce sfruttano gli appunti per estrarre le password, perché ci sono buone probabilità che gli utenti abbiano copiato nomi utente e password da una posizione sicura (come un archivio di password) in una schermata di accesso.

Credential dumping. Recording key presses.

Gli aggressori spesso posizionano strategicamente i keylogger negli script di accesso dei criteri di gruppo o nel registro. Possono persino creare un’attività pianificata per registrare le pressioni dei tasti per estrarre le informazioni inserite dagli utenti. Oltre alle credenziali, il keylogger può anche acquisire informazioni di identificazione personale (PII) come informazioni sulla carta di credito, password, numeri di previdenza sociale e altro.

Gli attacchi di credential dumping sono più rapidi e più devastanti rispetto ad altri attacchi. Una volta che gli autori delle minacce possono scaricare le credenziali degli utenti nel dominio, possono effettivamente impersonare qualsiasi utente, anche quelli privilegiati. Esistono diverse posizioni che devono essere monitorate su tutti gli endpoint per rilevare i tentativi di dumping delle credenziali. I sistemi Windows memorizzano anche credenziali crittografate per browser popolari come Google Chrome nel percorso – AppData\Local\Google\Chrome\User Data\Default\Login Data. È possibile utilizzare strumenti open source gratuiti su Internet per estrarre credenziali sensibili da questa posizione.

Cerchi una soluzione completa in grado di rilevare e mitigare i tentativi di dump delle credenziali nella tua rete? Prova la versione demo gratuita di ManageEngine Log360!

https://www.manageengine.it/log-management/ Per avere informazioni di carattere tecnico o commerciale contatta gli specialisti di Bludis allo 0643230077 o invia una e-mail a sales@bludis.it