Group membership. Perché sono cruciali?

Group membership. Perché sono cruciali?

I security groups creano o distruggono la tua sicurezza IT. Le appartenenze ai gruppi sono responsabili dell’accesso amministrativo alla tua rete e definiscono l’accesso ad altre risorse e dati privilegiati sul tuo dominio. Ti sei mai chiesto come una semplice configurazione errata dell’appartenenza a un gruppo possa portare a un incidente di sicurezza? Questo blog elabora gli errori di configurazione o le falle di sicurezza più comuni che possono causare danni ai dati sensibili nella tua rete.

Group membership. L’anatomia.

L’appartenenza ai gruppi, sia in Active Directory che in Azure AD, è estremamente sottovalutata quando si tratta di sicurezza. Le appartenenze vengono spesso modificate da amministratori, help desk e responsabili di reparto. Di seguito sono riportati i vari modi in cui le appartenenze ai gruppi possono essere configurate in modo errato in AD o Azure.

Group membership. Nested and indirect group memberships.

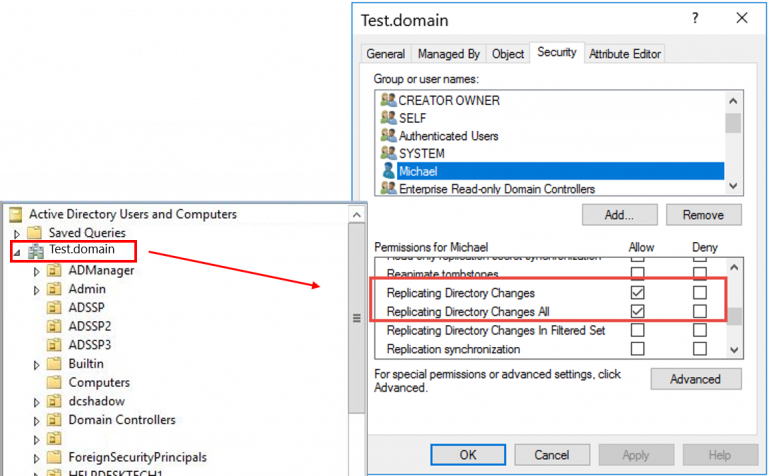

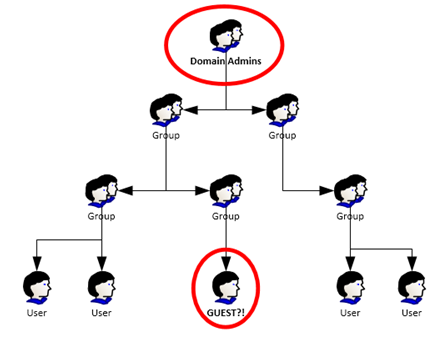

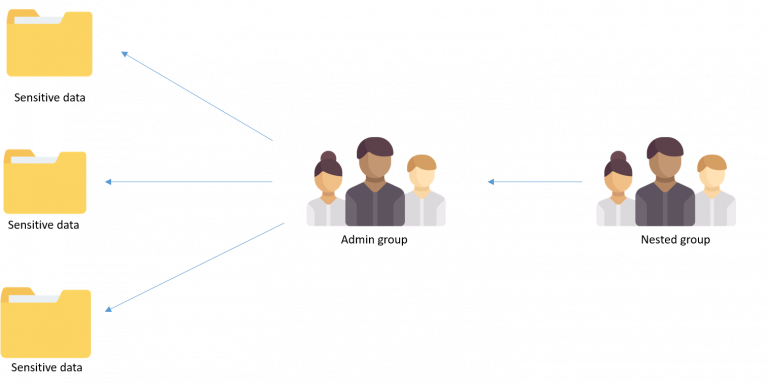

L’aggiunta di un gruppo come membro di un altro gruppo è denominata nidificazione. Ad esempio, possono esserci uno o più gruppi di sicurezza aggiunti al gruppo di amministrazione. Sebbene le modifiche a questo gruppo di amministrazione siano costantemente monitorate, possono comunque causare una falla nella sicurezza quando le modifiche al gruppo nidificato non vengono controllate. Gli utenti interni dannosi o gli aggressori esterni possono facilmente aggiungere membri al gruppo nidificato o indiretto e ottenere l’accesso a dati sensibili, poiché il gruppo annidato fa parte del gruppo di amministrazione. Per superare questa sfida, le aziende dovrebbero adottare una policy Zero Trust per garantire solo il livello di accesso richiesto agli utenti. Prima di esaminare i vari altri modi in cui i gruppi possono essere configurati in modo errato, diamo un’occhiata a come le modifiche all’appartenenza ai gruppi possono essere controllate in AD.

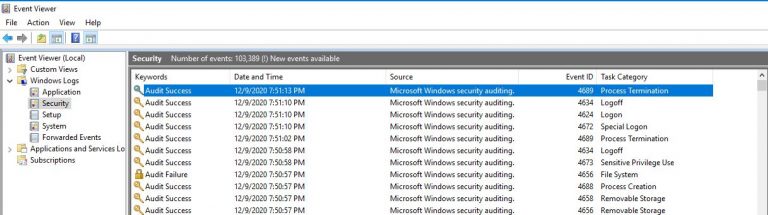

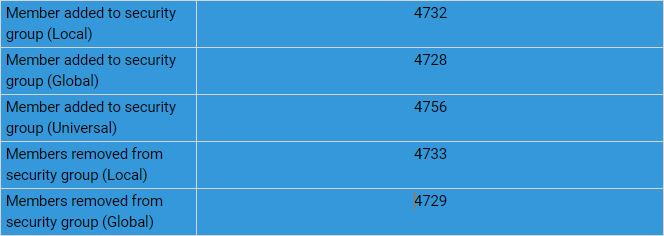

Dopo aver abilitato i criteri di controllo richiesti in AD per controllare le appartenenze ai gruppi, qualsiasi modifica all’appartenenza su qualsiasi tipo di gruppo nel dominio AD verrà verificata e registrata nella scheda sicurezza del Visualizzatore eventi di Windows sui controller di dominio (DC). Tuttavia, il monitoraggio delle modifiche ai gruppi non è così semplice, perché ogni altra modifica alla sicurezza sul dominio AD come le modifiche alle autorizzazioni, ai file e alle cartelle insieme alle attività di accesso e disconnessione vengono scaricate nella stessa posizione (ad esempio, la scheda di sicurezza del Visualizzatore eventi). Dobbiamo esaminare tutti questi eventi di sicurezza utilizzando i rispettivi ID evento che indicano le modifiche alla modifica del gruppo.

Eventi e ID diversi vengono registrati in base all’ambito dei gruppi e delle operazioni eseguite, alla creazione del gruppo, alle modifiche alle autorizzazioni e ai cambiamenti di appartenenza, il che rende l’ordinamento attraverso le modifiche di gruppo estremamente noioso e dispendioso in termini di tempo.

Group membership. More than just security groups.

I security groups sono gli unici gruppi che possono dettare l’accesso alle risorse. Esistono anche vari altri tipi di gruppi in AD e Azure che concedono l’accesso ad altre risorse di rete.

Security Groups tra controller di dominio e gruppi universali. Se hai un ambiente con più controller di dominio, potresti già essere a conoscenza di questi gruppi. Esistono gruppi di amministratori predefiniti come amministratori DNS, amministratori di dominio e amministratori aziendali, che consentono agli utenti di gestire vari componenti del dominio AD. I gruppi universali ti consentono di definire ruoli o gestire risorse che si estendono su più di un dominio.

Altri gruppi di piattaforme. Qualsiasi gruppo creato da un servizio di terze parti può dettare l’accesso a quel servizio. Per esempio:

- On-premises AD groups utilizzati per accedere alle risorse di Azure.

- Exchange Server group. Per impostazione predefinita, questo gruppo ha il diritto di cancellare il registro di sicurezza del dominio. Qualsiasi utente malintenzionato membro di questo gruppo può facilmente cancellare il registro di sicurezza del dominio eliminando così ogni traccia di attività dannose.

- Exchange Windows Permissions group. Ha il controllo DACL in scrittura sul nodo DNS del dominio. Qualsiasi utente con autorizzazioni sul nodo DNS del dominio può modificare e assumere il controllo di ogni oggetto nel dominio.

Group membership. Azure AD Security.

I gruppi di Azure AD e Microsoft 365 sono fondamentali per la gestione delle risorse in Azure AD.

- I security groups vengono utilizzati per gestire l’accesso dei membri e dei computer alle risorse condivise per un gruppo di utenti in Azure.

- I gruppi di Microsoft 365 forniscono collaborazione fornendo ai membri l’accesso a una cassetta postale condivisa, un calendario, file, siti di SharePoint e altro ancora.

Diamo uno sguardo al controllo dell’appartenenza ai gruppi in Azure AD.

Group membership. Azure AD Audit logs.

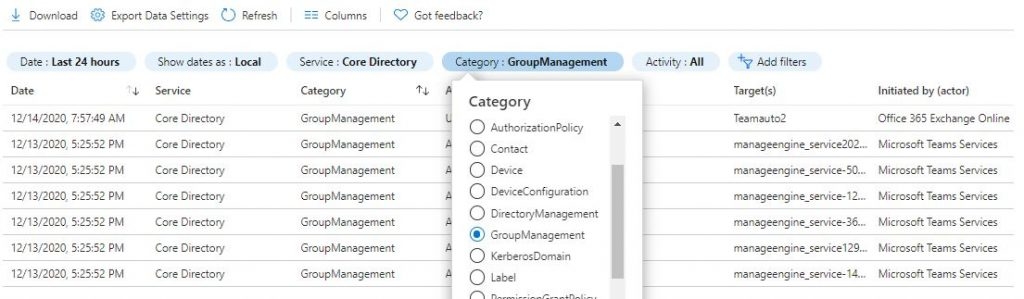

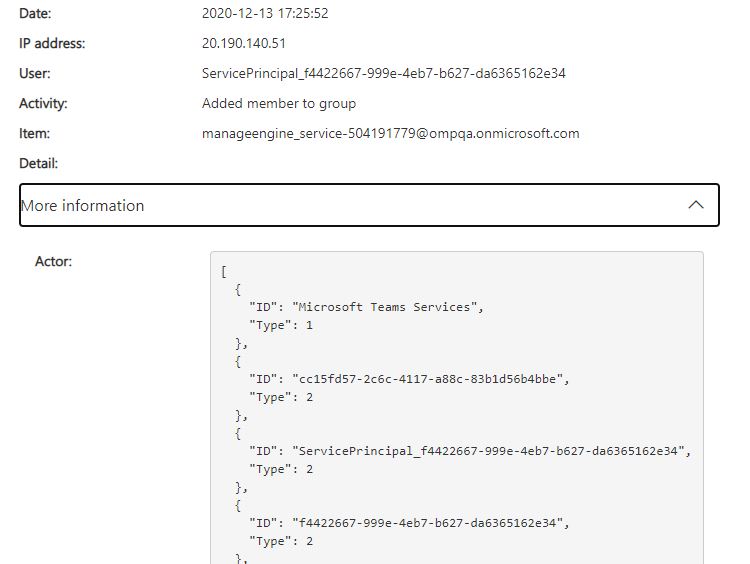

Proprio come il Visualizzatore eventi di Windows in Active Directory locale, Azure AD dispone anche di una posizione centrale in cui vengono archiviati i log di controllo. Questi registri di controllo registrano le modifiche basate sulla directory, come le modifiche a utenti, gruppi e applicazioni. Fortunatamente, Azure AD offre più opzioni di ordinamento e filtro rispetto ad Active Directory locale. Ad esempio, puoi filtrare gli eventi di sicurezza in base a tempo, funzionamento e altro. Tuttavia, i log di controllo non offrono una visione d’insieme delle modifiche alla sicurezza. Ad esempio, supponiamo che tu voglia trovare un elenco di gruppi di sicurezza che sono stati modificati in Azure AD. Dovrai aprire e controllare ogni singolo registro per determinare quale gruppo è stato modificato, il che non è né veloce né facile. Diamo un’occhiata ad altri possibili modi per controllare gli eventi di sicurezza in Azure AD.

Group membership. Microsoft 365 Unified Audit Logs.

Microsoft ha fornito una soluzione al problema sopra indicato tramite il registro di controllo unificato nel suo Centro sicurezza e conformità. Tuttavia, questa soluzione non è efficiente.

Come puoi vedere dall’immagine sopra, il Centro sicurezza e conformità ha una funzione di ricerca nei log di controllo che ti consente di cercare e filtrare i log di controllo. Sembra fantastico, vero? Non esattamente! Se vuoi analizzare ulteriormente l’evento, i dettagli saranno in formato JSON quando lo apri. L’unico modo per analizzare questi dati è esportare i dati di log JSON e filtrarli utilizzando Microsoft Excel.

L’acquisizione e l’analisi tempestive delle modifiche all’appartenenza al gruppo di sicurezza è la necessità del momento. Sebbene le opzioni native catturino gli eventi sensibili in tempo, le limitate capacità di ordinamento e ricerca rendono difficile l’analisi di questi eventi. A volte, rilevare un cambiamento di appartenenza non è sufficiente. La tua organizzazione dovrebbe disporre di un meccanismo di avviso in tempo reale e di un’azione di mitigazione per contrastare eventuali modifiche non autorizzate all’appartenenza al gruppo.

Group membership. L’aiuto di OpUtils.

Cerchi una soluzione completa per risolvere i problemi di sicurezza del tuo gruppo? Prova subito la versione demo di ManageEngine Log360! https://www.manageengine.it/log-management/ e per maggiori informazioni contatta gli specialisti di Bludis allo 0643230077 o invia una e-mail a sales@bludis.it