DCShadow. IT sotto attacco!

DCShadow. IT sotto attacco!

Parleremo oggi di una nuova minaccia per la sicurezza informatica. Si tratta di un attacco avanzato al controller di dominio (DC) Active Directory (AD) per ottenere la persistenza negli ambienti AD. Soprannominato DCShadow, questo è un attacco kill chain in fase avanzata. Consente a un hacker con credenziali di amministratore (dominio o amministratore aziendale) di sfruttare il meccanismo di replica in AD per registrare un controller di dominio non autorizzato al fine di inviare modifiche backdoor a un dominio AD. Così facendo, l’hacker può manipolare i dati di AD, inclusi oggetti e schemi.

DCShadow. Descrizione.

DCShadow è un comando all’interno dello strumento di scripting, popolarmente noto come mimikatz. DCShadow è simile al fratello maggiore, l’attacco DCSync. Sfrutta i privilegi di replica dei membri del gruppo Domain Admins per richiedere un controller di dominio per le modifiche alla replica dei dati, comprese le credenziali dell’utente.

Uno dei principali limiti in un attacco DCSync è che è impossibile per l’autore Iniettare nuove modifiche agli oggetti nel dominio AD di destinazione. L’hacker ouò, in qualsiasi momento, richiedere gli hash delle password di un utente amministratore tramite replica. Gli hash possono quindi essere utilizzati in attacchi pass-the-hash o persino essere violati offline. Una volta ottenuti, possono essere utilizzati per accedere come utente amministratore e manipolare gli oggetti nel dominio AD. Questa strategia di attacco prevede molti passaggi e introduce maggiori possibilità di rilevamento. Con DCShadow, gli hacker non devono più replicare i dati. Possono registrare nuovi controller di dominio nell’infrastruttura di destinazione per iniettare modifiche backdoor negli oggetti AD o alterare quelli esistenti sostituendo i valori degli attributi.

DCShadow. Come lavora.

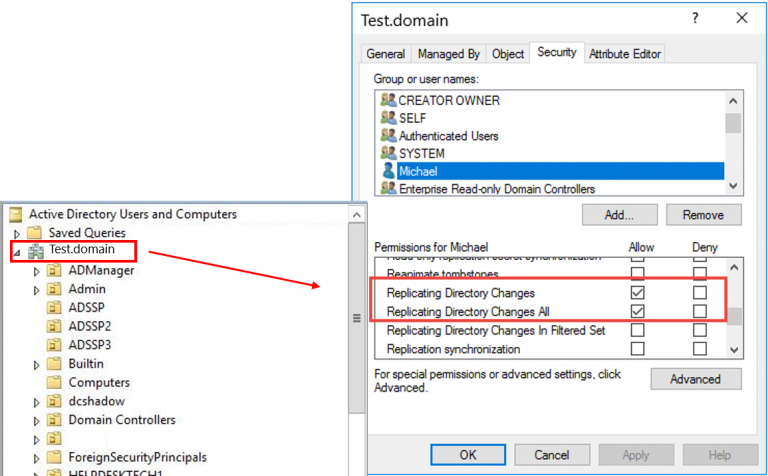

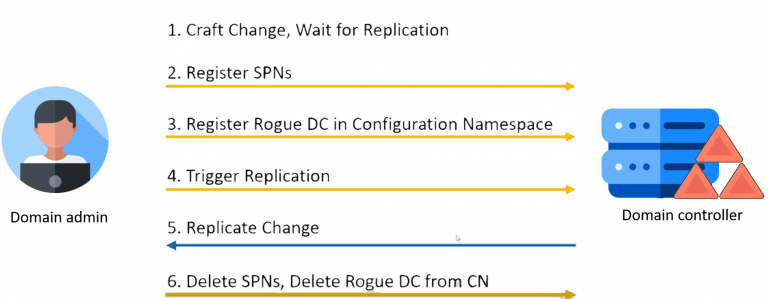

Una volta acquisito l’accesso a un account con diritti di replica del dominio, l’hacker può utilizzare i protocolli di replica per simulare un controller di dominio.

- Utilizzando il comando DCShadow, l’hacker registrerà il computer, ad esempio una workstation, da cui viene eseguito come controller di dominio. Ora AD pensa che questa workstation sia un controller di dominio ed è attendibile per replicare le modifiche.

- Qualsiasi modifica alla backdoor, come la cronologia SID, le password, i valori degli attributi dell’account, l’appartenenza al gruppo, può essere iniettata dall’autore dell’attacco e inviata per la replica.

- La replica viene attivata da DCShadow, la modifica viene replicata e quindi confermata da un controller di dominio legittimo.

DCShadow. Come rilevarlo.

Mimikatz è uno strumento ampiamente utilizzato per lanciare l’attacco DCShadow, ma non significa che non ci siano altri modi:

- Un utente finale malintenzionato potrebbe scaricare Strumenti di amministrazione remota del server (RSAT) nel tentativo di promuovere un server a controller di dominio (ID evento 29223).

- Oltre ai gruppi di amministratori in AD, i gruppi in altre piattaforme, come il gruppo di autorizzazioni di Windows di Exchange che possono essere utilizzati anche per manipolare le autorizzazioni sul dominio, portando così all’attacco.

L’unico modo per rilevare queste modifiche dannose alla sicurezza è analizzare i dati di registro archiviati nel Visualizzatore eventi di Windows. Qualsiasi modifica alla backdoor apportata agli oggetti AD da DCShadow non verrà acquisita dai log degli eventi. Il rilevamento degli attacchi DCShadow tramite il monitoraggio delle modifiche apportate agli oggetti AD non è un’opzione. Ci sono alcuni indicatori di compromissione che possono tornare utili per rilevare l’attacco DCShadow alla tua infrastruttura AD:

- Modifiche SPN. Due valori del nome dell’entità servizio (SPN), l’SPN del catalogo globale e l’SPN di replica del servizio directory, verranno aggiunti al computer temporaneamente promosso come controller di dominio non autorizzato e utilizzato per eseguire l’attacco DCShadow. Rilevare le modifiche SPN può aiutarti a individuare la workstation canaglia che è camuffata da controller di dominio.

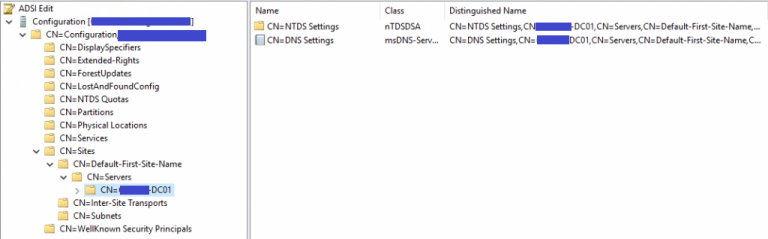

- Modifiche allo spazio dei nomi di configurazione del dominio. insieme ai valori SPN, l’attacco DCShadow crea anche un controller di dominio all’interno dello spazio dei nomi di configurazione del dominio, più specificamente all’interno di CN = Sites, CN = Default-first-site-name, CN = Servers , CN = Rogue DC location.

Dopo che la modifica della backdoor è stata replicata, eliminerà immediatamente la CC canaglia appena creata per coprire eventuali tracce.

- Replica tra controller di dominio. È anche possibile monitorare la replica tra controller di dominio per rilevare DCShadow. Tuttavia, gli eventi di replica in AD hanno un volume elevato e l’analisi attraverso di essi per rilevare modifiche sensibili richiede molto tempo.

L’ID evento 4929 può essere un indicatore utile. Identificherà che un contesto dei nomi di origine è stato rimosso e punterà al controller di dominio non autorizzato come origine.

Tutti questi eventi devono essere individuati al momento giusto e correlati tra loro per smascherare un potenziale tentativo di attacco a DCShadow.

A volte, il rilevamento di un evento di sicurezza non è sufficiente. Dobbiamo disporre di un meccanismo di alert in tempo reale e di un’azione di mitigazione in grado di contrastare qualsiasi modifica non autorizzata alla sicurezza.

Log360 di ManageEngine, ti aiuta a creare una strategia di difesa completa. Prova la versione demo gratuita https://www.manageengine.it/log-management/ o contatta gli specialisti di Bludis. Chiamaci allo 0643230077 o invia una e-mail a sales@bludis.it E non dimenticare la nostra formazione gratuita! https://www.bludis.it/webinar/