Endpoint Devices. Proteggiamoli!

Endpoint Devices. Proteggiamoli!

Da marzo 2020, milioni di dipendenti hanno iniziato a lavorare da casa. Ciò crea nuovi problemi di sicurezza per le aziende perché:

- La responsabilità di garantire la sicurezza dei dati ora ricade maggiormente sui singoli dipendenti. Non è solo una preoccupazione condivisa tra dipendenti e il team di sicurezza.

- I dispositivi endpoint sono più inclini ad attacchi di phishing, malware e spyware ora che si connettono da reti aperte e personali.

- Le reti private virtuali (VPN) tendono a intasarsi con tutti coloro che si collegano allo stesso tempo, spingendo le persone a disattivare la loro VPN. Ciò significa che i dispositivi endpoint potrebbero non ricevere patch o aggiornamenti di sicurezza in tempo. Sono così esposti a vulnerabilità critiche.

- Un numero in continua espansione di dispositivi endpoint, composto da dispositivi personali e aziendali, richiede un’attenzione costante da parte dei team di sicurezza e IT.

Con l’aggiunta di molte altre sfide e variabili al livello di sicurezza, come si fa a garantire la protezione dei dati senza aumentare il carico di lavoro o il personale del team di sicurezza? L’utilizzo di analisi avanzate, insieme alle applicazioni di monitoraggio degli endpoint come Mobile Device Manager Plus e Desktop Central di ManageEngine, aiuterà a visualizzare e analizzare meglio i dati degli endpoint, identificare i modelli e stabilire correlazioni. Potrai facilmente tenere d’occhio gli endpoint, cercare e confermare attività insolite, guadagnare tempo per proteggere i tuoi endpoint senza aumentare il numero di dipendenti. Ecco tre passaggi per l’utilizzo dell’analisi avanzata per garantire la sicurezza degli endpoint mentre l’azienda lavora in remoto.

Endpoint Devices. Discover.

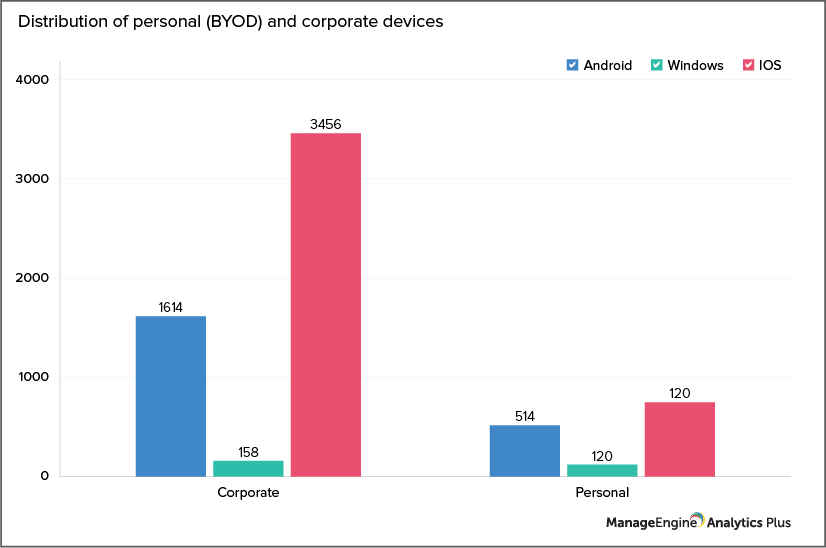

La scoperta dei dispositivi endpoint è la prima linea di difesa. Sarebbe impossibile proteggere un componente hardware a meno che non se ne conosca provenienza e quantità. Lavorando da remoto, sempre più dipendenti utilizzano una varietà di gadget personali per lavoro. Ciò rappresenta una sfida per i team IT, in quanto devono gestire vari dispositivi in esecuzione su diversi sistemi operativi (SO). Supponiamo che tu stia pianificando un aggiornamento patch per dispositivi Android personali. Aiuta conoscere il numero di dispositivi per formulare un solido piano di aggiornamento patch software. Il grafico seguente è un rapporto di esempio che mostra la distribuzione di proprietà aziendale e personale o porta i tuoi dispositivi (BYOD), in esecuzione su vari sistemi operativi.

Quando le persone lavorano in remoto, la probabilità che i dispositivi mobili vengano persi, rubati o danneggiati è sorprendentemente alta. È fondamentale monitorare da vicino questi dispositivi per garantirne la sicurezza. Sebbene sia possibile tracciare facilmente la posizione geografica dei dispositivi modificando le impostazioni di sicurezza remota nell’applicazione Mobile Device Manager Plus, aiuta a fissare la posizione di questi dispositivi su una mappa.

Endpoint Devices. Monitor.

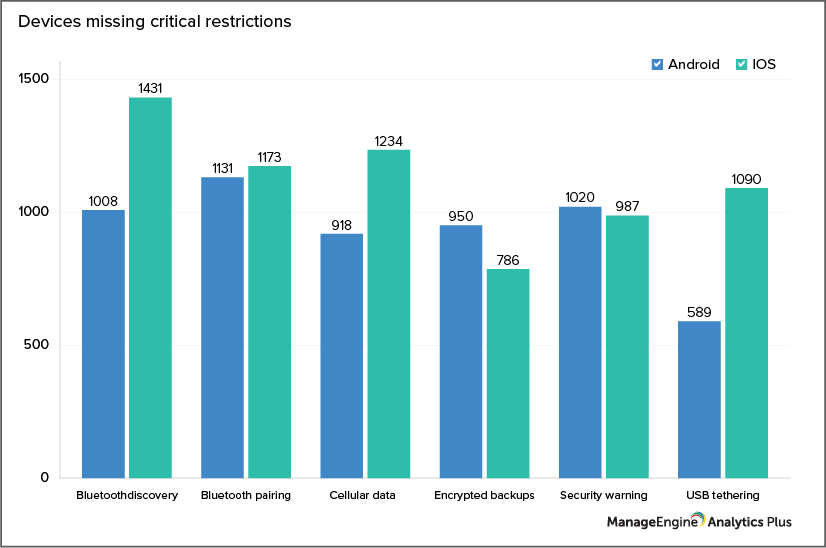

Con la maggior parte della forza lavoro in remoto, una delle principali preoccupazioni dell’azienda è garantire ai dipendenti l’accesso alle risorse aziendali senza interruzioni. Questo aiuta a mantenere la produttività. Ciò non dovrebbe comportare costi per la sicurezza dei dati. Una VPN può aiutare un dispositivo a connettersi in modo sicuro e scaricare dati aziendali. È importante garantire che i dati scaricati tramite una VPN rimangano protetti. Un dispositivo che consente ad altri dispositivi nelle vicinanze di utilizzare liberamente i propri dati mobili senza password (attraverso un hot spot) ha un rischio maggiore di essere violato. Per evitare tali inconvenienti, esamina i dispositivi che non dispongono di restrizioni critiche, come la creazione di hot spot, reti Wi-Fi pubbliche o tethering Bluetooth. Una volta identificato il numero e i proprietari dei dispositivi che non dispongono di restrizioni critiche, è più facile proteggerli.

Il grafico mostra i dispositivi che non hanno restrizioni critiche come accoppiamento Bluetooth, rilevamento Bluetooth, condivisione di dati cellulari, backup crittografati, ecc. Un altro comportamento ad alto rischio è l’installazione e l’utilizzo di applicazioni nella lista nera su dispositivi mobili. Molte app mobili richiedono l’accesso alla rubrica, alla cronologia delle chiamate, alla fotocamera, ai file e alle cartelle e ai registri che potrebbero esporre i dati aziendali a un pubblico non intenzionale. I dispositivi mobili in un ambiente BYOD sono pensati anche per l’uso personale dei dipendenti. La soluzione migliore è tenere traccia dei dispositivi con applicazioni nella lista nera e prendere provvedimenti per rimuovere tali applicazioni.

Endpoint Devices. Control.

Il modo migliore per prevenire una violazione della sicurezza è applicare rigidi criteri di sicurezza per l’utilizzo dei dispositivi endpoint. Inizia con la conformità del passcode. Controlla tutti i tuoi dispositivi e fai il bilancio di quelli non conformi. Imponi misure rigorose per garantire la conformità del passcode. La maggior parte dei dispositivi mobili offre una varietà di metodi di autenticazione. Blocco di numeri o motivi, impronte digitali, scansione della retina, riconoscimento vocale, che possono essere utilizzati per garantire la sicurezza. L’azienda può optare per l’autenticazione a più fattori per garantire che questi dispositivi mobili non diventino facili gateway per i dati business-critical. L’attuale situazione di lavoro a distanza ha trasformato i dispositivi endpoint in obiettivi mobili ora che si trovano al di fuori della copertura di sicurezza della rete aziendale. I dispositivi si trovano all’esterno di firewall, sistemi di sicurezza e rilevamento delle minacce e processi di filtro antispam che possono proteggerli dalle minacce. Una soluzione è garantire che questi dispositivi siano sempre in contatto frequente con il tuo server Mobile Device Manager Plus. Riceverai una notifica ogni volta che questi dispositivi mobili rimangono fuori contatto per più di 30 giorni. Utilizzando Analytics Plus, puoi creare alert basati sulla soglia su metriche chiave e ricevere notifiche sugli ultimi aggiornamenti dei dati tramite e-mail o avvisi in-app.

Analytics Plus si integra con Desktop Central, Mobile Device Manager Plus, Patch Manager Plus, Password Manager Pro e PAM360. Prova subito la versione demo gratuita: https://www.manageengine.it/analytics-plus/ Per maggiori informazioni contatta gli specialisti Bludis allo 0643230077, invia una e-mail a sales@bludis.it o partecipa ad un nostro webinar gratuito https://www.bludis.it/webinar/