Healthcare organizations. Come proteggerle.

Healthcare organizations. Come proteggerle. Dall’inizio della pandemia, c’è stato un aumento del volume di dati sensibili dei pazienti archiviati ed elaborati dalle or

ADSelfService Plus 2021. Enhancements.

ADSelfService Plus 2021. Enhancements. Il nuovo anno si avvicina, possiamo riassumere funzionalità e migliorie su ADSelfService Plus nel 2021. La soluzione integrata per la gestio

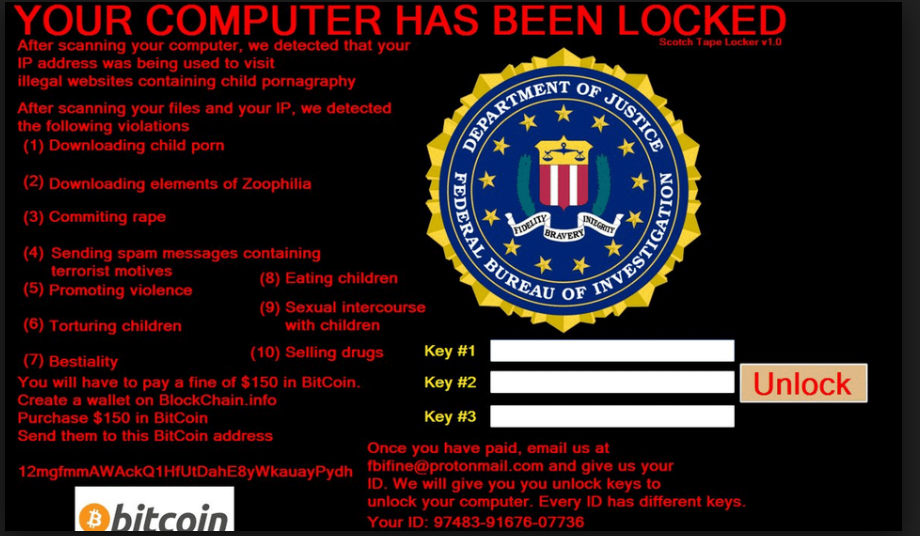

Ransomware attack. Come fermarli.

Ransomware attack. Come fermarli. Ransomware attack. Continuano a far tremare le aziende di tutto il mondo, molti di loro sfruttano Active Directory (AD). Tecnologia cruciale che c

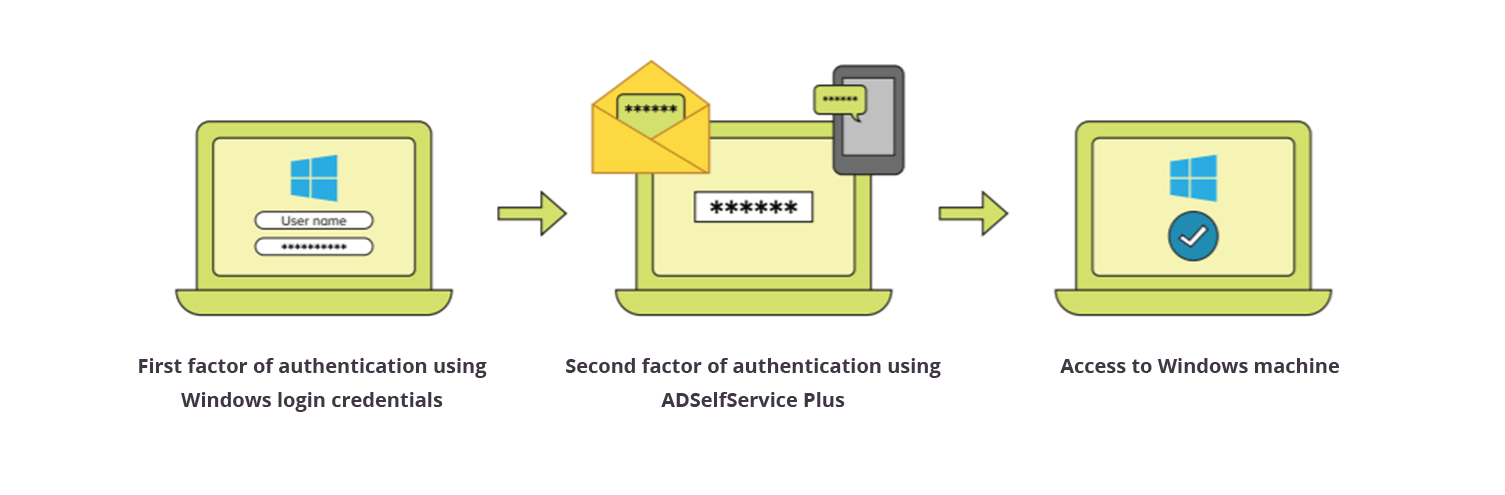

MFA. Proteggi la tua azienda!

MFA. Proteggi la tua azienda! Molte aziende che utilizzano Microsoft Exchange sono rimaste scioccate quando Microsoft ha annunciato che un gruppo di hacker ha avuto accesso agli ac

Azure Security. Come migliorarla.

Azure Security. Come migliorarla. “Where necessity speaks, it demands”. Questo vecchio detto sembra particolarmente adatto in questo momento con la pandemia che costringe le az

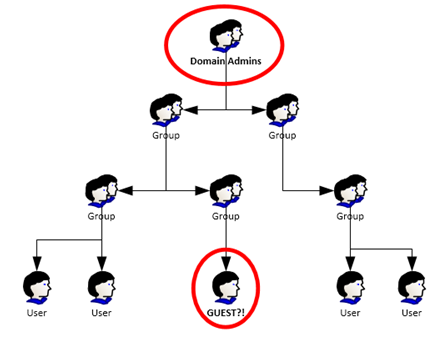

Group membership. Perché sono cruciali?

Group membership. Perché sono cruciali? I security groups creano o distruggono la tua sicurezza IT. Le appartenenze ai gruppi sono responsabili dell’accesso amministrativo a