Follina Vulnerability. Come combatterla.

Follina Vulnerability. Come combatterla. Questa vulnerabilità consente ad un hacker di eseguire codice arbitrario utilizzando un documento Word dannoso. Può essere sfruttata quan

Nobelium. Protect your Microsoft 365.

Nobelium. Protect your Microsoft 365. Dicembre 2020. Microsoft ha presentato i dettagli su quello che è considerato il più esteso e grave attacco informatico della storia: NOBELI

SOC. Improve it with Log360.

SOC. Improve with Log360. SOC. Gli attacchi informatici sono parte della nostra vita quotidiana. Dalla pandemia, gli attacchi sono aumentati di numero e sempre più mirati e sofist

Thursday for Data Loss Prevention

Thursday for Data Loss Prevention Bludis dedica il mese di Marzo alla Data Loss Prevention, e lo fa allo scopo di spingere e sensibilizzare verso la protezione del bene più prezio

2FA. Ora più che mai!

2FA. Ora più che mai! Le password sono state, sin dagli albori di Internet, il custode dei nostri dati personali. Sebbene le password possano ancora mantenere la maggior parte del

CIS Benchmarks. Simplifies Compliance.

CIS Benchmarks. Simplifies Compliance. I nuovi software e risorse introdotti nella rete sono, per impostazione predefinita, configurati per essere multifunzionali e convenienti da

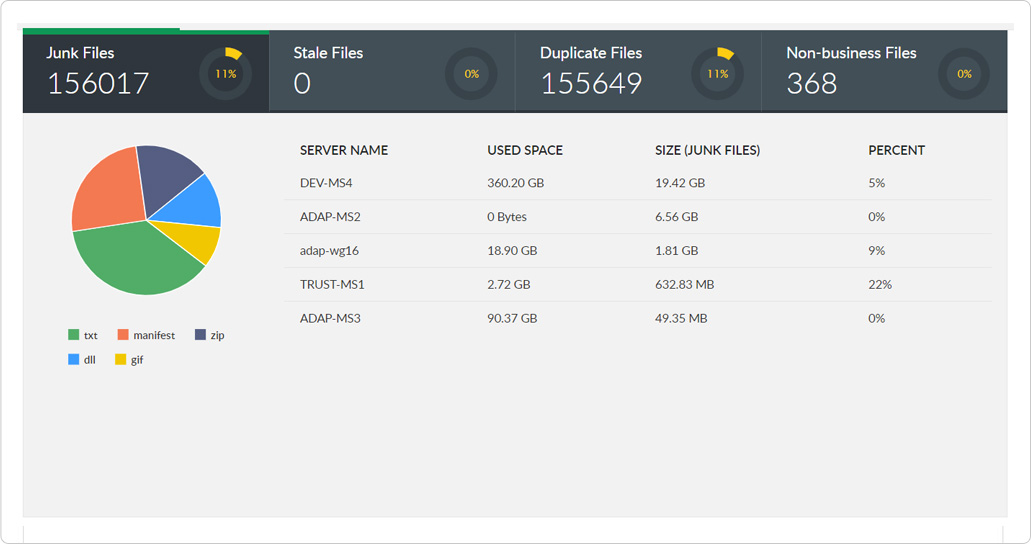

Data storage costs. Bring down it!

Data storage costs. Bring down it! Dati ridondanti, obsoleti e banali (ROT) si riferiscono alle informazioni contenute in repository di dati che non sono in uso o non sono necessar

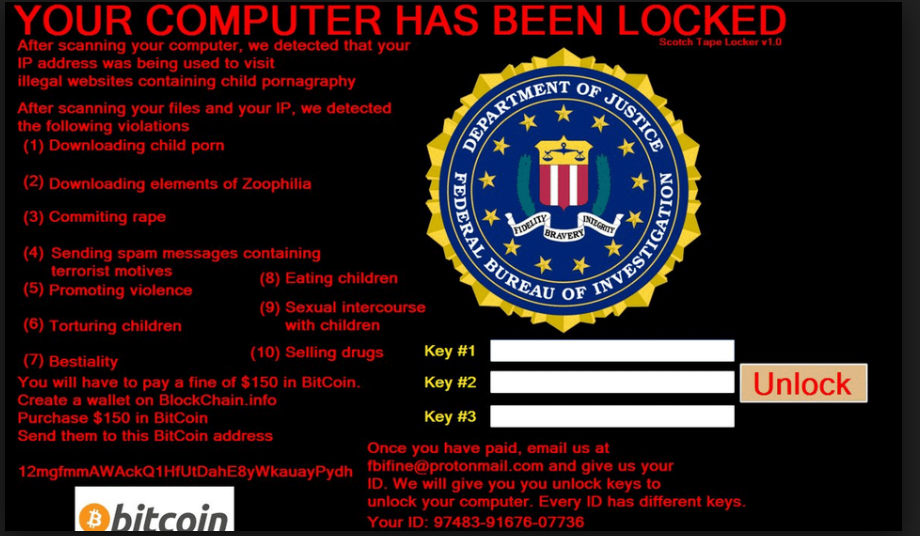

Ransomware attack. Come fermarli.

Ransomware attack. Come fermarli. Ransomware attack. Continuano a far tremare le aziende di tutto il mondo, molti di loro sfruttano Active Directory (AD). Tecnologia cruciale che c

Linux security. Non è così infallibile!

Linux security. Non è così infallibile! Un mondo senza Linux è difficile da immaginare. Ogni ricerca su Google che eseguiamo viene eseguita su server basati su Linux. Dietro al

URL filtering. Perché adottarlo.

URL filtering. Perché adottarlo. Il panorama cloud è pieno di URL non sicuri e contenuti inappropriati. Questo, insieme all’adozione di applicazioni cloud sul posto di lavo

Ransomware attack. Cosa possiamo imparare.

Ransomware attack. Cosa possiamo imparare. Il recente attacco ransomware a Colonial Pipeline è uno dei più significativi attacchi informatici nel settore energetico fino ad oggi.

Security issues. Come risolverli.

Security issues. Come risolverli. ManageEngine Firewall Analyzer esamina i log del firewall per rilevare minacce alla sicurezza della rete. Genera alert che rilevano minacce e atta

Healthcare cybersecurity. Save the data!

Healthcare cybersecurity. Save the data! L’HIPAA Journal ha riferito che “il 2020 è stato l’anno peggiore in assoluto per le violazioni dei dati nel settore sani

IAM strategy. Miglioriamola!

IAM strategy. Miglioriamola! Il 9 marzo 2021, Verkada, una società di software specializzata nella realizzazione di telecamere di sicurezza per il monitoraggio del controllo degli

Azure Security. Come migliorarla.

Azure Security. Come migliorarla. “Where necessity speaks, it demands”. Questo vecchio detto sembra particolarmente adatto in questo momento con la pandemia che costringe le az