IAM strategy. Miglioriamola!

IAM strategy. Miglioriamola!

Il 9 marzo 2021, Verkada, una società di software specializzata nella realizzazione di telecamere di sicurezza per il monitoraggio del controllo degli accessi fisici, è stata oggetto di un attacco informatico. Gli hacker hanno avuto accesso al feed video di almeno 15mila telecamere distribuite in vari luoghi. Hanno poi pubblicato il funzionamento interno di ospedali, cliniche, istituti di salute mentale, banche, dipartimenti di polizia, carceri, scuole e aziende come Tesla e Cloudflare. I tweet degli hacker relativi all’hack di Verkada contengono l’hashtag #OperationPanopticon. Il panopticon è un tipo di edificio istituzionale e un sistema di controllo. Il concetto è quello di consentire a tutti i prigionieri di un istituto di essere osservati da una singola guardia di sicurezza senza che i detenuti possano sentirsi controllati. Concetto abbastanza azzeccato, giusto?

IAM strategy. What we can do?

Questo incident è una testimonianza di quanto ampiamente siamo sorvegliati e monitorati e di quanto spesso poca cura viene posta nel proteggere le piattaforme utilizzate per farlo. Ma prima di entrare nello specifico, come è avvenuto l’attacco a Verkada?

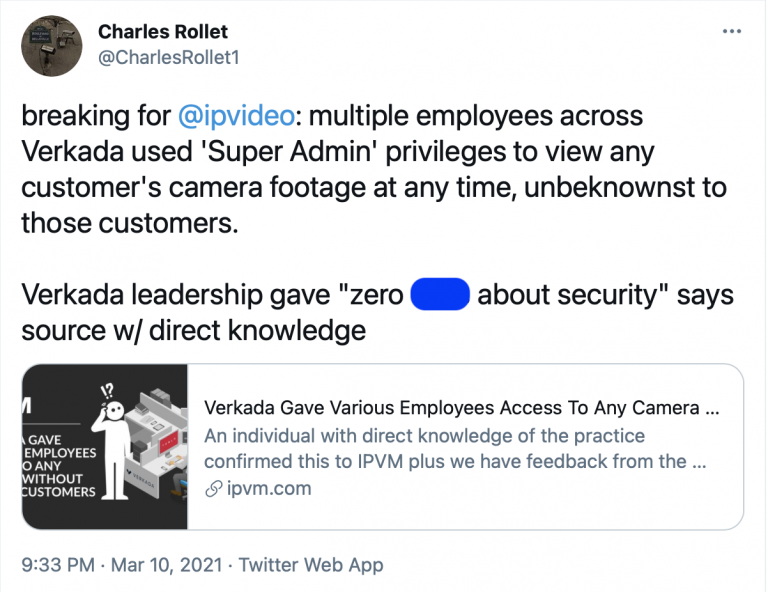

Gli hacker hanno affermato di essere stati in grado di ottenere le credenziali dell’account di un amministratore, che erano pubblicamente disponibili online, con diritti di super amministratore. Cio ha permesso loro di accedere a qualsiasi videocamera appartenente ai clienti dell’azienda. Non solo i diritti di super amministratore fornivano l’accesso ai feed video, ma fornivano anche l’accesso alla shell principale all’interno delle telecamere in esecuzione all’interno della struttura di ogni cliente.

IAM strategy. No Zero Trust principle.

Alcune aziende offrono agli utenti l’accesso gratuito invece di fornire agli utenti solo l’accesso di cui hanno bisogno. Dopo la violazione di Verkada, è stato scoperto che ogni membro del team aveva i privilegi di super amministratore.

Questo è il primo problema.

IAM strategy. Access to server.

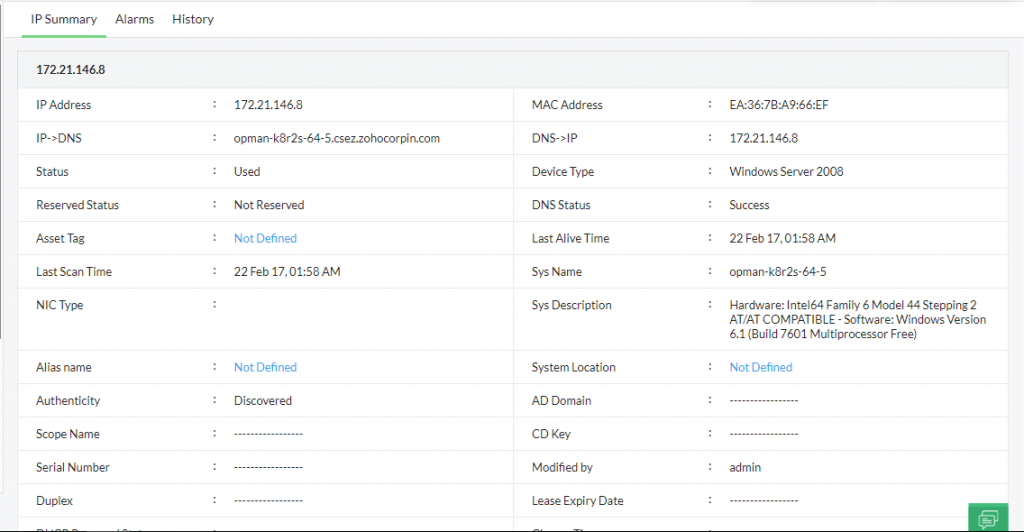

Secondo la società, gli hacker hanno ottenuto l’accesso tramite un server Jenkins utilizzato dal team di supporto per eseguire operazioni di manutenzione di massa sulle telecamere dei clienti. Se il server Jenkins fosse stato monitorato da Verkada per accessi non autorizzati da host sconosciuti, l’attacco avrebbe potuto essere interrotto.

Monitora tutti i server, gli utenti e gli endpoint connessi alla tua rete.” Questo è ancora un altro principio di Zero Trust che non è stato applicato.

IAM strategy. Features and tools not monitored.

Gli hacker sono stati in grado di ottenere l’accesso root sulle telecamere. Questo significa che potevano utilizzare le telecamere per eseguire il proprio codice. L’ottenimento di questo livello di accesso non ha richiesto ulteriori attacchi. Sono stati in grado di sfruttare una funzionalità incorporata o preinstallata delle telecamere. Si tratta di una tendenza in crescita degli attacchi informatici. Gli aggressori sfruttano le shell della riga di comando e altri componenti del sistema operativo per aiutare a spostare i loro attacchi in avanti e fondere azioni dannose con processi autentici e autorizzati. Il monitoraggio di parti del sistema operativo (come le modifiche alle chiavi di registro, le attività della riga di comando e le modifiche ai criteri) che originariamente non potevano essere modificate da nessuno tranne gli amministratori è fondamentale per rilevare la presenza di autori di minacce nella rete. Verkada non è riuscita ad affrontare i tre principi importanti per la gestione sicura di identità e accessi (IAM).

- Non è riuscito a proteggere l’autenticazione, perché le credenziali di super amministratore sono state pubblicamente esposte su Internet.

- L’accesso illimitato e autorizzato a tutte le risorse critiche era un sogno diventato realtà, non solo per i dipendenti, ma anche per gli hacker, perché i privilegi di amministratore venivano concessi ai dipendenti casualmente.

- Verkada non poteva ritenere nessuno responsabile per azioni dannose attraverso il server Jenkins né poteva tenere traccia dei comandi eseguiti dopo aver ottenuto l’accesso root. Non è riuscita a monitorare i tentativi di accesso alle registrazioni video archiviate dalle telecamere nelle organizzazioni client.

Verkada non ha soddisfatto questi requisiti IAM perché non disponeva di una strategia di monitoraggio, avviso e risposta degli incident di sicurezza end-to-end per la sua rete.

IAM strategy. AD360

Prova subito la soluzione IAM integrata, ManageEngine AD360: https://www.manageengine.it/active-directory-360/ e se hai bisogno di maggiori informazioni contatta gli specialisti di Bludis allo 0643230077 o invia una e-mail a sales@bludis.it