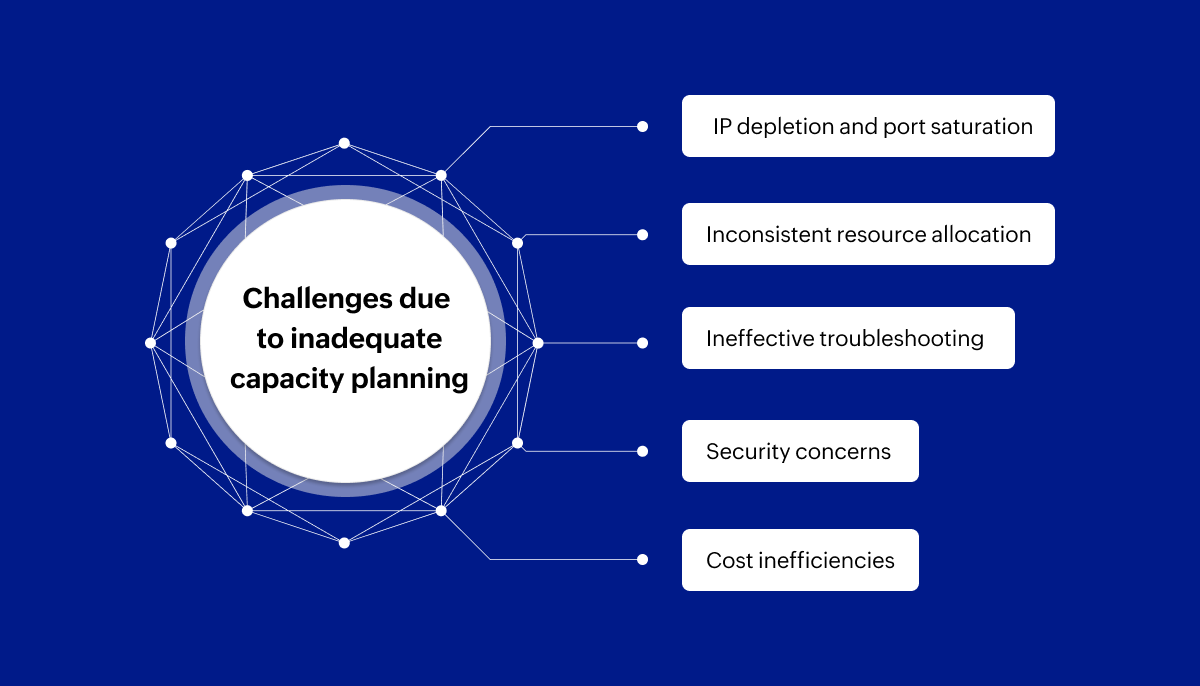

Distributed networks. L’aiuto dell’IPAM.

Distributed networks. L’aiuto dell’IPAM. Man mano che le aziende si espandono a livello globale nel regno digitale, il networking distribuito è inevitabile. Per crescere, devo

Cyberattacks 2024. Come prepararsi!

Cyberattacks 2024. Prepariamoci! Questa settimana esamineremo tre tipi di attacchi informatici che si prevede daranno filo da torcere nel 2024. Una cosa di cui possiamo essere cert

USB flash drives. Sono a rischio?

USB flash drives. Sono a rischio? Tutti utilizziamo unità USB tascabili per archiviare e trasferire dati. Li abbiamo anche persi innumerevoli volte. Le chiavette USB rappresentano

QR code. Gestiamo le minacce.

QR code. Gestiamo le minacce. Quanto spesso scansioni i QR code senza pensarci due volte? E se quella decisione potesse esporti a una minaccia nel panorama digitale? I QR code, abb

Data poisoning. Come prevenirlo.

Data poisoning. Come prevenirlo. La quantità di dati generati e immessi nei sistemi di intelligenza artificiale è aumentata rapidamente negli ultimi anni. Gli hacker approfittano

Supply chain. Difendiamola!

Supply chain. Difendiamola! Gli attacchi informatici sono in aumento. Le supply chain hanno subito un duro colpo. Nel 2022, gli Stati Uniti hanno assistito a un’impennata degli a

AWS Spot Instances. Riduciamo i costi.

AWS Spot Instances. Riduciamo i costi. Il mondo tecnologico è in rapida evoluzione. C’è una necessità di risorse cloud scalabili e convenienti che non ha precedenti. AWS è al

SDLC. Come proteggerlo!

SDLC. Come proteggerlo! Nove aziende su 10 hanno rilevato rischi nella catena di fornitura del software negli ultimi 12 mesi. L’aumento del numero di dipendenze in una catena di

IT cohesion. Il motore dell’azienda!

IT cohesion. Il motore dell’azienda! La spina dorsale di un’azienda moderna, la sua infrastruttura IT, è intrecciata in modo intricato. Operazioni senza interruzioni e cre

Wi-Fi security. Come gestirla.

Wi-Fi security. Come gestirla. Gli attacchi informatici sono oggi più sofisticati che mai. Gli aggressori non hanno nemmeno più bisogno di grandi risorse e infrastrutture per cau

Machine learning. L’importanza nell’IT.

Machine learning. L’importanza nell’IT. Nel dinamico mondo dell’IT, gli approcci tradizionali al monitoraggio della rete non sono più sufficienti per gestire le compless

Exchange Online. Migrazione senza interruzioni!

Exchange Online. Migrazione senza interruzioni! Mentre le aziende effettuano la transizione al cloud, gli amministratori si trovano a dover migrare i propri ambienti Exchange local

Cisco Firewall. Gestiamolo con ManageEngine!

Cisco Firewall. Gestiamolo con ManageEngine! I firewall fungono da prima linea di difesa contro le minacce esterne. Costituiscono il nucleo di qualsiasi infrastruttura di sicurezza

Meraki Network. Come monitorarlo.

Meraki Network. Come monitorarlo. ManageEngine OpManager è una soluzione di monitoraggio della rete aziendale. Aiuta a mantenere le prestazioni ottimali della rete e a migliorarne

Cisco Meraki. Gestiamolo con OpManager!

Cisco Meraki. Gestiamolo con OpManager! Secondo Zippia, il 70% delle aziende ha già adottato una politica di trasformazione digitale o ci sta lavorando. Ciò implica la crescente