Network Monitor. All about!

Network Monitor. All about! Sulla base di un sondaggio di settore condotto da Gartner, i tempi di inattività della rete per le aziende costano circa 5600 dollari al minuto, che è

WWDC21 update. Aiutiamo l’Admin!

WWDC21 update. Aiutiamo l’Admin! Gli aggiornamenti iOS, iPadOS e tvOS 15 rilasciati il mese scorso hanno fornito alcuni notevoli miglioramenti alla sicurezza e alla privacy intro

Linux security. Non è così infallibile!

Linux security. Non è così infallibile! Un mondo senza Linux è difficile da immaginare. Ogni ricerca su Google che eseguiamo viene eseguita su server basati su Linux. Dietro al

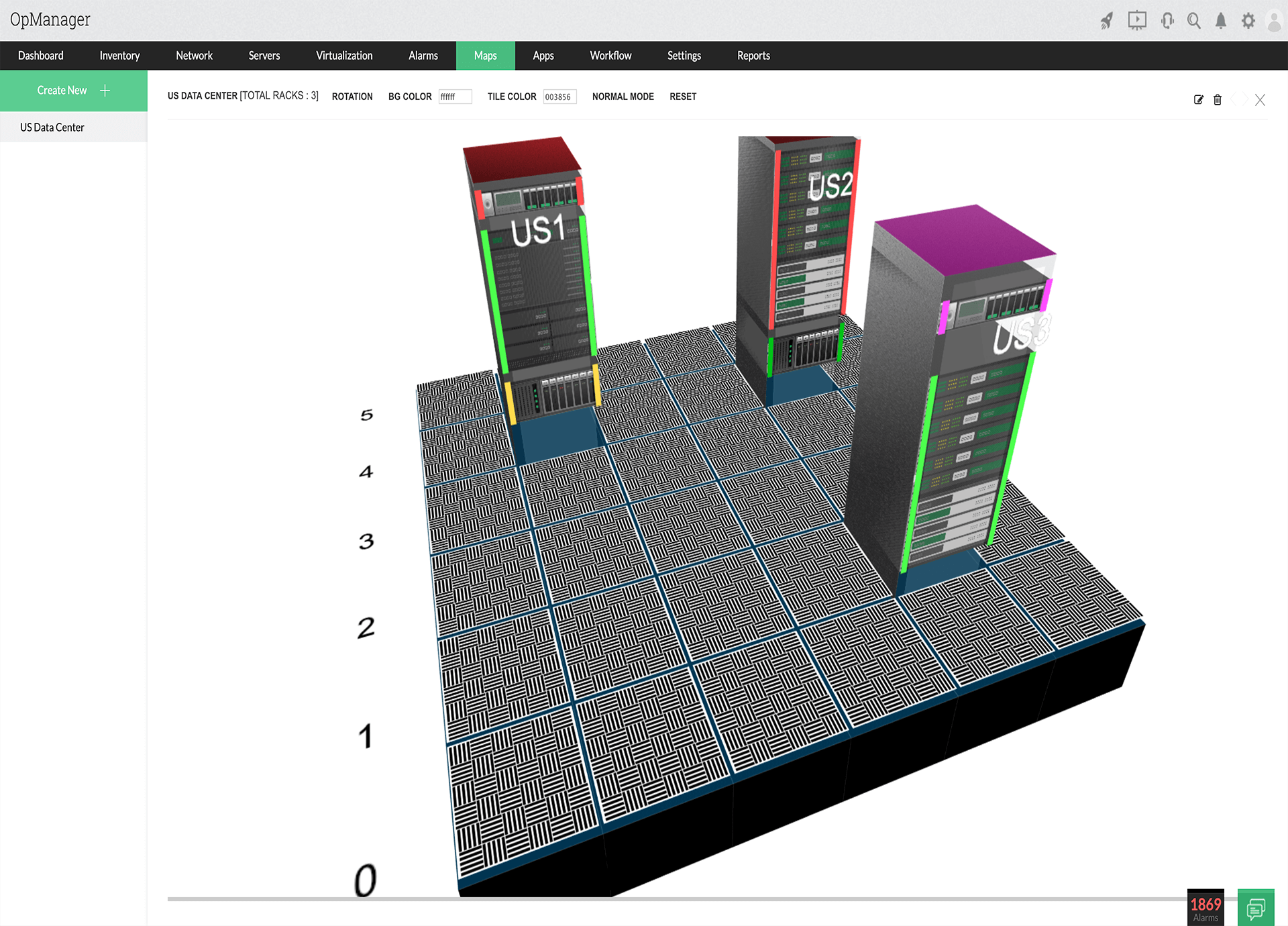

IT infrastructure. Come monitorarla.

IT infrastructure. Come monitorarla. La crescita del business può essere misurata dalle prestazioni dell’infrastruttura IT, che è parte integrante di qualsiasi organizzazio

IT management game. Come migliorarlo.

IT management game. Come migliorarlo. Le infrastrutture IT sono in continua evoluzione. Ciò significa che i processi di gestione convenzionali sono diventati obsoleti e inadeguati

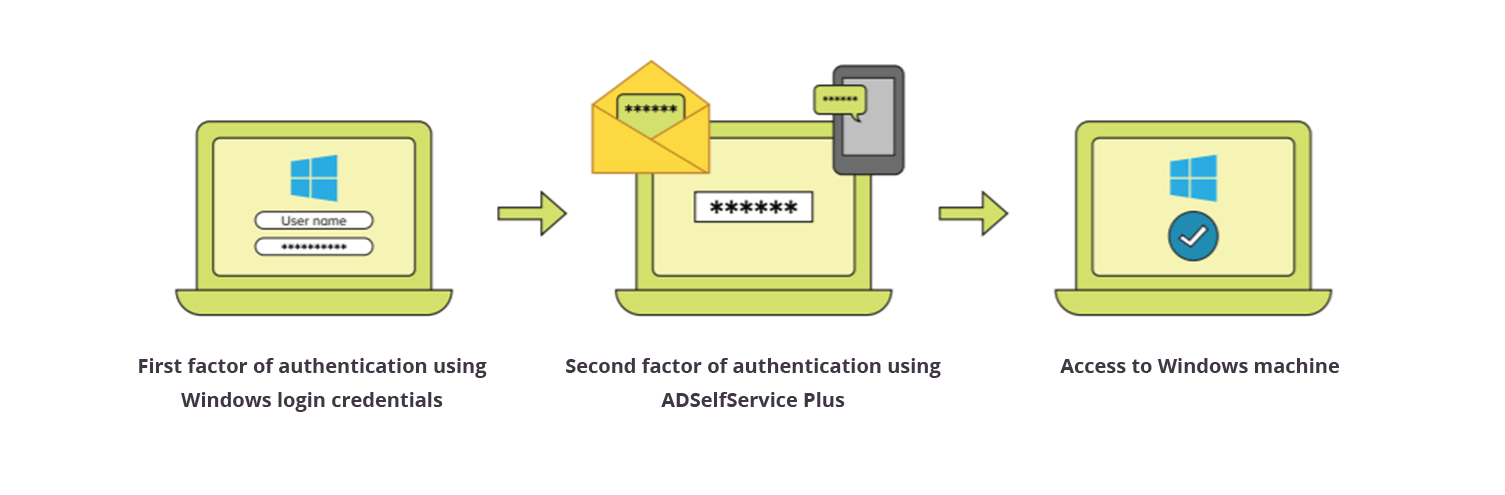

MFA. Proteggi la tua azienda!

MFA. Proteggi la tua azienda! Molte aziende che utilizzano Microsoft Exchange sono rimaste scioccate quando Microsoft ha annunciato che un gruppo di hacker ha avuto accesso agli ac

Cyberattacks. SMB più vulnerabili.

Cyberattacks. SMB più vulnerabili. I dettagli sui Cyberattacks (attacchi informatici) alle piccole e medie imprese (PMI) potrebbero essere poco considerati. Numerosi report e sond

URL filtering. Perché adottarlo.

URL filtering. Perché adottarlo. Il panorama cloud è pieno di URL non sicuri e contenuti inappropriati. Questo, insieme all’adozione di applicazioni cloud sul posto di lavo

Talk to Bludis!

Parlaci, esplora le nostre soluzioni, scoprici da vicino. Perché partecipare Perché non è il solito focus su prodotti ma un vero e proprio percorso che vi racconterà

Ransomware attack. Cosa possiamo imparare.

Ransomware attack. Cosa possiamo imparare. Il recente attacco ransomware a Colonial Pipeline è uno dei più significativi attacchi informatici nel settore energetico fino ad oggi.

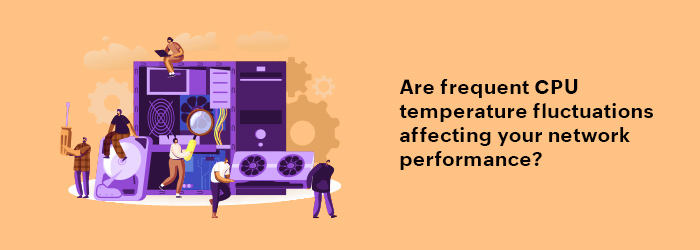

CPU monitoring. 5 key challenges.

CPU monitoring. 5 key challenges. Le fluttuazioni della temperatura della CPU contribuiscono a una notevole quantità di tempi di inattività della rete e portano a un deterioramen

Security issues. Come risolverli.

Security issues. Come risolverli. ManageEngine Firewall Analyzer esamina i log del firewall per rilevare minacce alla sicurezza della rete. Genera alert che rilevano minacce e atta

Healthcare cybersecurity. Save the data!

Healthcare cybersecurity. Save the data! L’HIPAA Journal ha riferito che “il 2020 è stato l’anno peggiore in assoluto per le violazioni dei dati nel settore sani

IAM strategy. Miglioriamola!

IAM strategy. Miglioriamola! Il 9 marzo 2021, Verkada, una società di software specializzata nella realizzazione di telecamere di sicurezza per il monitoraggio del controllo degli

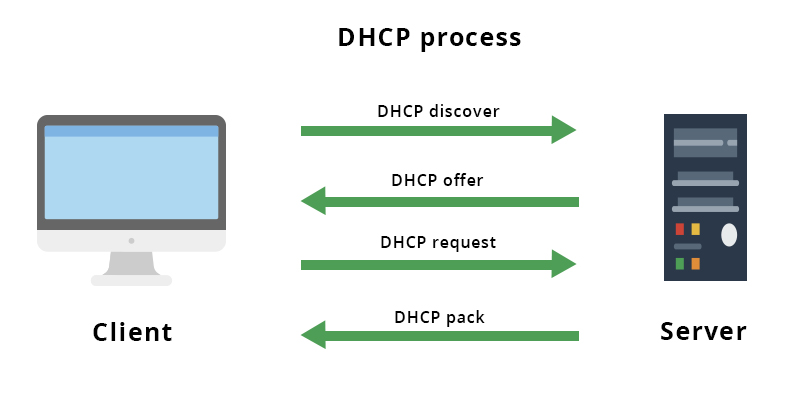

DHCP. Easy con OpUtils.

DHCP. Easy con OpUtils. Nelle complesse infrastrutture IT odierne, i server DHCP (Dynamic Host Configuration Protocol) svolgono un ruolo indispensabile nell’automazione dell&