Emojis. Proteggi il tuo device.

Emojis. Proteggi il tuo device. Gli emoji sono un linguaggio ampiamente diffuso nel nostro mondo digitale. Queste minuscole icone che aggiungono colore e vita ai nostri messaggi so

Hybrid infrastructure. Come ottimizzarla.

Hybrid infrastructure. Come ottimizzarla. Da quando è nato il detto “le identità sono il nuovo perimetro”, le aziende hanno iniziato a espandere le proprie capacità

Incident Management. Make it simple!

Incident Management. Make it simple! Durante la gestione degli incidenti IT, se c’è un processo in cui una comunicazione efficace fa la differenza, è l’incident triage. A

Vulnerabilities? This is what you need.

Vulnerabilities? This is what you need. Venticinque percento. Qualche idea a cosa si riferisca questa percentuale? Questa percentuale rappresenta l’aumento del numero di vuln

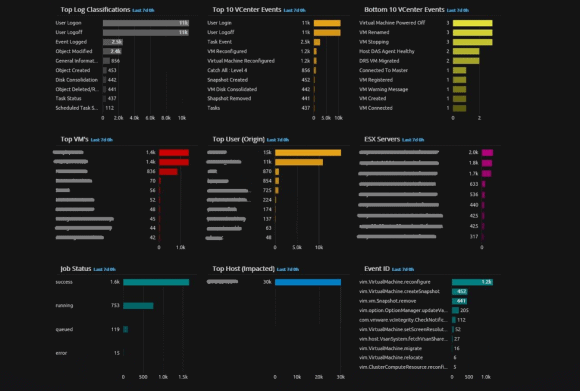

VMware environment. Monitoriamolo!

VMware environment. OpManager tiene traccia degli eventi che si verificano nell’ambiente VMware. Migrazione, sospensione, ridenominazione e rimozione delle VM. Può anche mon

IT Performance. Come monitorarle.

IT Performance. Come monitorarle. IT Performance. Elevata disponibilità e prestazioni impeccabili delle applicazioni aziendali. Sono fondamentali per mantenere la reputazione onli

Zero Trust architecture. Come costruirla.

Zero Trust architecture. Come costruirla. Quando si parla si sicurezza informatica, la Zero Trust architecture è ormai definita un “Gold Standard”. Questa architettura dà la

User identity. Come gestirla.

User identity. Come gestirla. In qualsiasi azienda, un utente può accedere a numerosi dispositivi e applicazioni. Non sempre però vcon lo stesso nome utente o le stesse credenzia

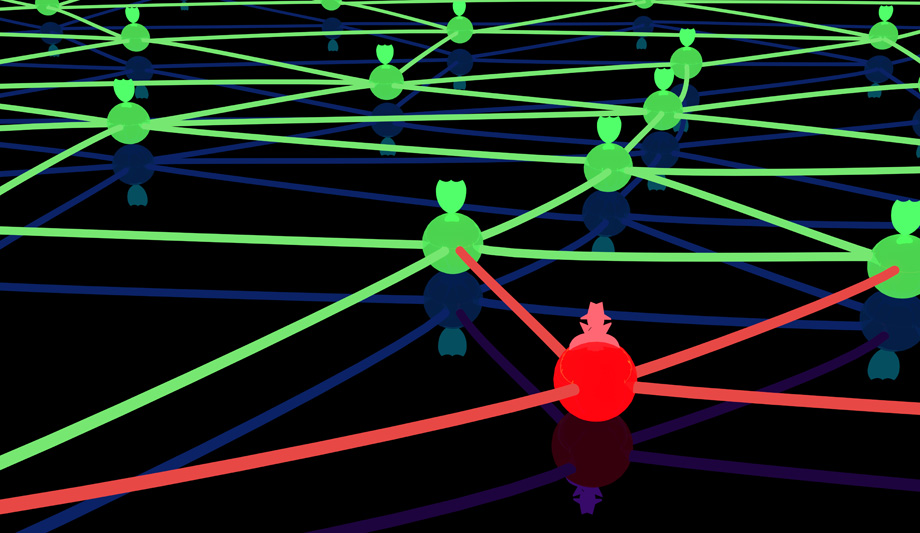

Rogue devices. Come gestirli.

Rogue devices. Come gestirli. Negli ultimi anni, le aziende IT hanno adottato reti IoT, wireless e ibride per rimanere competitive e soddisfare le esigenze dei propri clienti. Tra

Cloud traffic. Come monitorarlo.

Cloud traffic. Come monitorarlo. Il cloud computing molti vantaggi. Sicurezza, flessibilità, migliore collaborazione e modernizzazione dei dati. Tante aziende hanno iniziato a spo

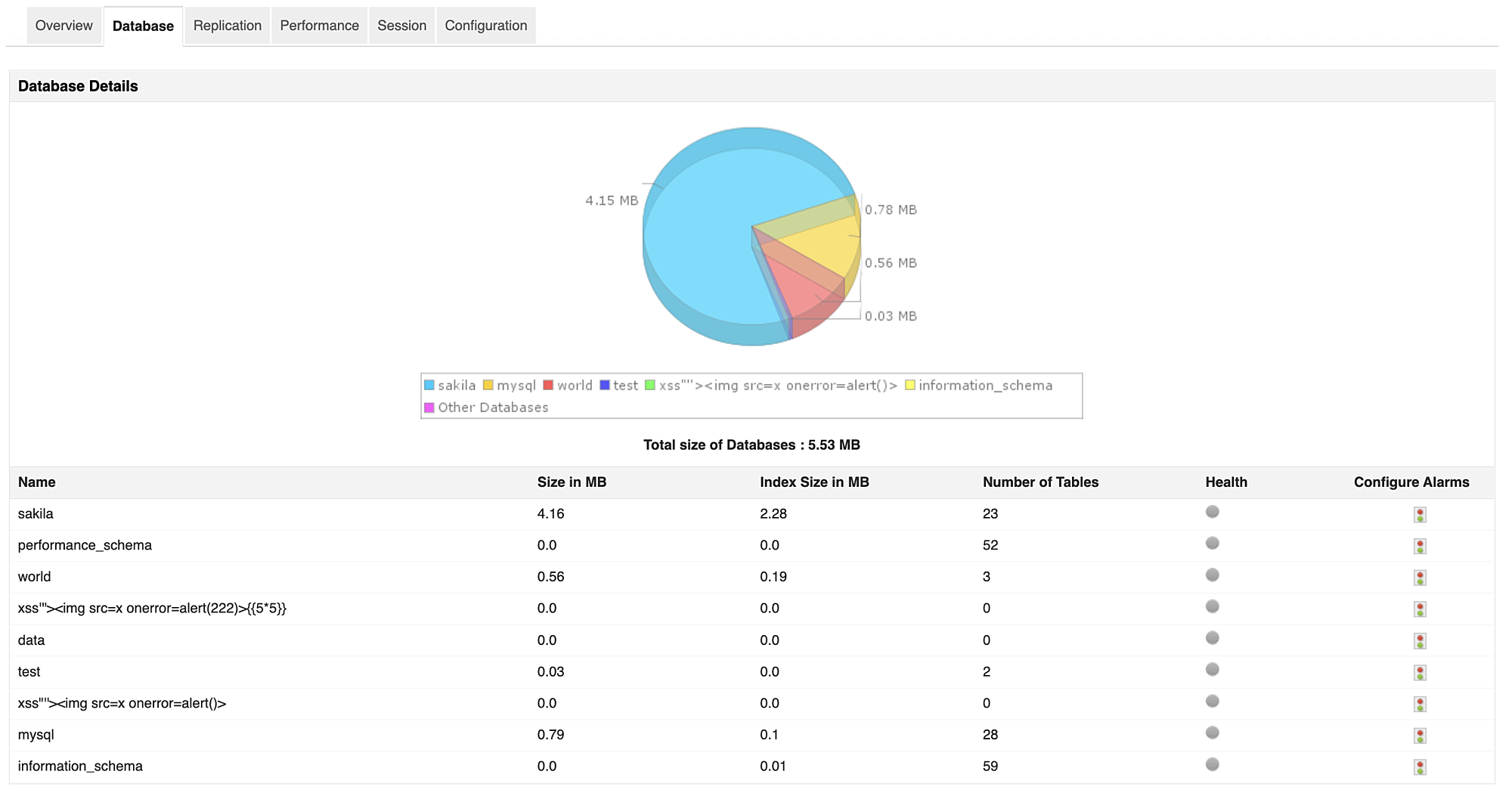

MySQL. Cosa monitorare.

MySQL. Cosa monitorare. Gestendo più database all’interno di un sistema MySQL, è consigliabile tenere traccia di tutti i DB all’interno di un’unica dashboard di

MySQL server. Perché monitorarlo.

MySQL server. Perché monitorarlo. MySQL è un sistema di gestione di database relazionali open source che opera in base al modello client-server. Utilizza SQL come modalità di co

ITM. What is the role?

ITM. What is the role? La gestione dell’infrastruttura IT si trova all’intersezione tra l’infrastruttura di rete e gli obiettivi aziendali di un’azienda. Sc

K8s. Concludiamo con Kubernetes!

K8s. Service disruption. Esistono più servizi Kubernetes che facilitano la comunicazione tra diversi nodi all’interno di una rete di cluster. Un’interruzione in uno qu

K8S. Ancora su Kubernetes.

K8S. Ancora su Kubernetes. Continua il nostro viaggio su Kubernets. Scopriremo oggi altri dettagli che vi aiuteranno a migliorare la gestione di questa oramai diffusissima piattafo